クラウドコンピューティング【情報処理安全確保支援士講座】

今回は情報処理安全確保支援士で問われるクラウドコンピューティングについて学習します。

クラウドコンピューティング

それではさっそく、クラウドコンピューティングについて学習していきましょう。

クラウドコンピューティングと仮想化技術

最近ではコンピュータの仮想化技術を用いたクラウドコンピューティングが注目されていて、多くの企業や組織で取り入れられています。

今まではユーザとして多くの企業がサーバなどのハードウェア・OS・アプリケーション・データなどを自社で保有・管理し、それぞれを利用する形態が一般的でした。

しかし、クラウドではユーザ企業はそれらのサーバなどのシステム環境を自社で保有せず、最低限必要な端末機器の実を用意するだけで、あたかも雲のようなインターネットの向こう側にあるアプリやデータを活用できるようになってきています。

クラウドでは利用状況に対してサービス料をベンダに支払う形態が一般的です。

クラウドコンピューティングを利用するメリットは以下の通りです。

- 自社でハードウェアなどの資産を保有・管理する必要がない

- 実際に利用した分の料金のみを払えばよい

- ソフトウェアのインストールなどが不要で、契約後すぐに利用可能である

- 急激な処理量の増加やシステム不可の増加にも柔軟に対応できる

クラウドコンピューティングの形式

クラウドの形態としては主に以下の3つです。

SaaS(Software as a Service)

SaaSでは、パッケージソフトウェアを提供します。

ユーザは都度、必要なソフトウェアを選択して利用できます。

PaaS(Platform as a Service)

PaaSでは、アプリケーションの実行環境が提供されます。

ユーザは自身のアプリケーションを構築できます。

IaaS(Infrastructure as a Service)

IaaSでは、CPUやストレージなどのインフラを提供します。

ユーザはOS・ミドルウェア・ストレージ要領などを選択してサーバを構築できます。

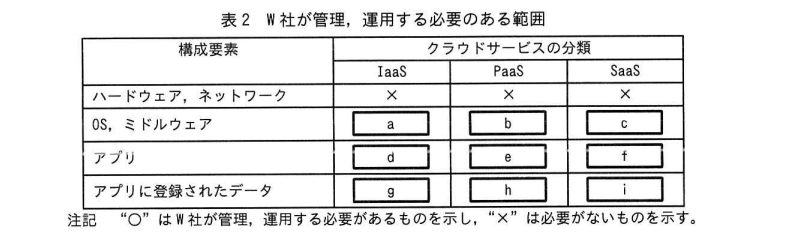

それぞれの管理範囲を見てみましょう。

| 管理主体・管理内容 | SaaS | PaaS | IaaS | オンプレ |

| ハードウェア・ネットワーク | ベンダ | ベンダ | ベンダ | 自社 |

| OS・ミドルウェア | ベンダ | ベンダ | 自社orベンダ | 自社 |

| アプリケーション | ベンダ | 自社 | 自社 | 自社 |

| 迷惑メール・マルウェア対策 | 自社orベンダ | 自社orベンダ | 自社 | 自社 |

| 自社の管理工数 | 少 | 中 | 多 | 多 |

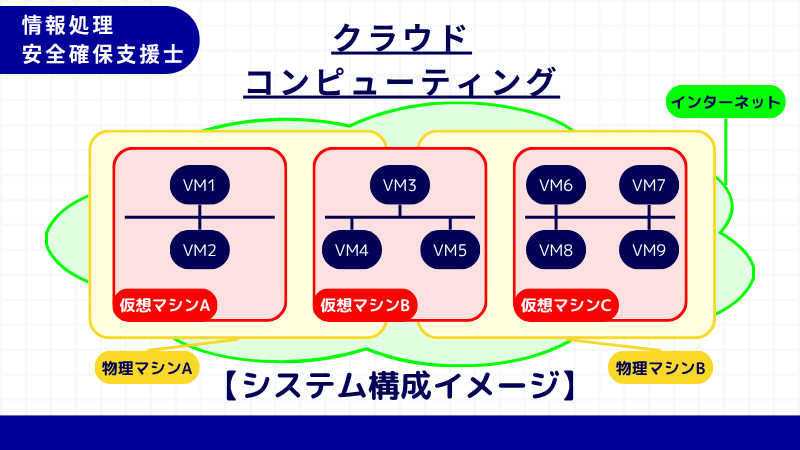

クラウドのシステム構成イメージ

クラウドでは、コンピュータの仮想技術を活用することによって柔軟な仮想マシン環境を提供できます。

仮想化はコンピュータの各種システム資源を物理的な構成にとらわれずに柔軟に分割、統合することで抽象化する技術です。

仮想化によって1台のコンピュータ上で複数のOSを並行動作させ、複数台のマシンのように見せかけたり、複数台のコンピュータを統合して1台のマシンのように見せかけたりすることが可能となります。

クラウドコンピューティングにおけるセキュリティ上のポイント

クラウドコンピューティングを利用するにあたっては、セキュリティ上で気を付けるべきポイントがいくつかあります。

アクセス制御

アクセス制御では自社の仮想マシンに対して、他社の仮想マシンからアクセスされないように制限がされる必要があります。

通信データやシステム資源が自由にアクセスされてしまうと機密情報の流失やデータ領域の不正利用など甚大な被害が起こりえます。

アクセス制御を適切に行うには、仮想化ソフトの機能や物理マシン間を接続するVLANなどによって実現されます。

仮想マシンの操作制限

仮想マシンの操作制限では、クラウド上の仮想マシンの追加、削除などの操作を適切に管理したり、仮想マシンの構成変更に応じた最新のアクセス制限リストを配布したりする仕組みが必要です。

認証システム及び認証情報の管理

認証システム及び認証情報の管理では、クラウド利用者の認証情報の管理や、クラウドシステム間の相互認証なども必要です。

相互認証の仕組みを実現する技術としてはSAML(Security Assertion Markup Language)などがあります。

ウイルススキャン

ウイルススキャンをそのまま実行してしまうと、物理マシン上の複数の仮想マシンから同じシステム資源に対して重複してウイルススキャンを行ってしまいます。

結果的にシステムの負荷を増やしてしまうため、ウイルス対策ソフトの機能を用いて重複を防ぎます。

データの保護

クラウドを利用することで、都度自社の業務データが外部のストレージへとアップロードされます。

したがって、データの機密度・重要度などに応じて、暗号化などのデータ保護が必要となります。

サイバー攻撃の防御

クラウドを利用している企業の経済的な損失を狙ったり、資金の奪取を狙ったりして、外部からさまざまな攻撃が認識されています。

例を挙げるとEDoS攻撃があり、現状では有効な対策がありません。

ISMAP

政府が求めるセキュリティレベルを満たしたクラウドサービスを事前に登録し、円滑な導入を目指したシステムとしてISMAP(Information System Security Management and Assessment Program)が挙げられます。

ISMAPのうち、セキュリティリスクの小さな業務・情報の処理に用いるSaaSを対象とした仕組みとして、SMAP-LIU(SMAP for Low Impact Use)があります。

クラウドコンピューティング・例題

実際に例題を解いて問題に慣れていきましょう。

問1

| 項番 | 責務 |

| 1 | アプリケーションに対して、データのアクセス制御と暗号化の設定を行う。 |

| 2 | アプリケーションに対して、セキュアプログラミングと脆弱性診断を行う。 |

| 3 | DBMSに対して、修正プログラム適用と権限設定を行う。 |

| 4 | OSに対して、修正プログラム適用と権限設定を行う。 |

| 5 | ハードウェアに対して、アクセス制御と物理セキュリティ確保を行う。 |

ア:HaaS

イ:IaaS

ウ:PaaS

エ:SaaS

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問2

| IaaS | PaaS | SaaS | |

| ア | 実施可 | 実施可 | 実施不可 |

| イ | 実施可 | 実施不可 | 実施不可 |

| ウ | 実施不可 | 実施可 | 実施不可 |

| エ | 実施不可 | 実施不可 | 実施可 |

ア

イ

ウ

エ

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問3

ア:カード情報の取得を目的に,金融機関が利用しているクラウドサービスに侵入する攻撃

イ:課金回避を目的に,同じハードウェア上に構築された別の仮想マシンに侵入し,課金機能を利用不可にする攻撃

ウ:クラウド利用企業の経済的な損失を目的に,リソースを大量消費させる攻撃

エ:パスワード解析を目的に,クラウド環境のリソースを悪用する攻撃

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

クラウドコンピューティング・まとめ

クラウドコンピューティングは近年特に普及が著しく、試験でもよく問われる内容です。

午前試験だけでなく午後試験でも問われることが多いので、しっかりと理解しておきましょう。

次回はシンクライアントについて学習します。

ディスカッション

コメント一覧

まだ、コメントがありません