攻撃手法(フィッシング・XSS・DoS攻撃)【ITパスポート講座】

今回はITパスポートの攻撃手法について見ていきましょう。

この記事のまとめ

- マルウェア以外の攻撃手法

- 攻撃に対する防ぎ方

- 試験で頻出の攻撃

さまざまな攻撃手法

ウイルス以外にも攻撃者はあらゆる手段を用いてPCやスマホなどIT機器を扱う人に対して攻撃を仕掛けます。

攻撃の動機は個人情報の盗取や個人的な恨みによる営業妨害、愉快犯など多様ですが、IT機器を使う以上、他人事ではありません。どこから攻撃されるかわからないので、一通り攻撃方法を学びつつ対応策も押さえておきましょう。

特に、ITパスポート試験で取り扱われる攻撃や、実際によくある攻撃手法は以下の通りです。

フィッシング

フィッシングは釣り上げると言う意味です。その名の通り、オイシイ情報やこのままではアブナイと思わせる虚偽の情報をもとにユーザを騙し個人情報を盗む一連の手法を指します。

※英語では「fishing」でなく、洗練された「sophisticated」のphをかけて「Phishing」と表記します。

例えば、「懸賞金に当たりました!本日中に以下のURLをクリックして入金先の口座を入力してください」「あなたのパスワードが流失しています、以下のURLから個人情報を入力して変更してください」などが挙げられます。

ソーシャルエンジニアリング

ソーシャルエンジニアリングはシステムを介さず、アナログ的に人間関係などを利用して攻撃する手法です。

例えば新入社員に対してその会社の役員を名乗る人から「出張中にPWを忘れてしまったから教えてくれ」などと言った攻撃はこれに該当します。

一時流行ったオレオレ詐欺もソーシャルエンジニアリングに該当します。

標的型攻撃

標的型攻撃も、ソーシャルエンジニアリングと同じように特定の人や組織に心理的側面から行われます。標的型攻撃は特定の取引先や関連企業を装って電子的に仕掛ける攻撃です。

文面の例として「先日お送りしました請求書の件について・・・」など、タイムリーな内容を仕掛けます。ファイルを開いたら不正なソフトウェアが実行されたり、マルウェアに感染したりします。

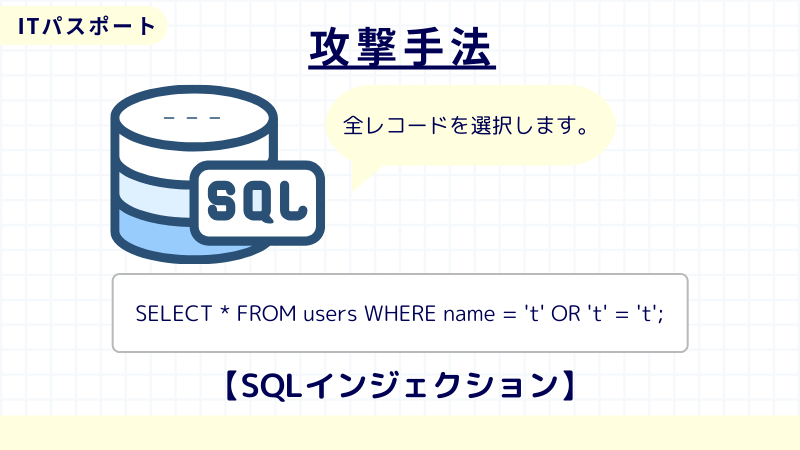

SQLインジェクション

SQLインジェクションは、データベースに不正な命令を入力し、データベースを不正操作する攻撃です。データベースの多くはSQLと呼ばれるデータベース言語を用いています。

Web画面の入力欄に不正なSQL文の一部を入力することで、アプリケーション側が想定していない動作をしてしまうことがあります。

特に自社サイトでユーザ情報を管理している場合、サイトから個人情報の流失やデータの改ざん、消去を行われる危険性があります。

SQLインジェクションの対策としては、入力フォームでは'(シングルクオーテーション)や”(ダブルクオーテーション)を無効化するサニタイジングまたはエスケープ処理を行う必要があります。

XSS(クロスサイトスクリプティング)

XSS(クロスサイトスクリプティング)は、Webサイトのセキュリティ的に弱い部分(脆弱性)を狙いが改ざんすることで、特殊なスクリプトを埋め込み、そのサイトから悪質な別サイトへ飛ばし不正スクリプトを実行させることでユーザを感染させます。

この攻撃はサイトの運営者ではない第三者によって行われており、サイト管理人も気づいていない可能性が非常に高いです。

また、普段から利用されているサイトであっても改ざんされている可能性もあるため、よく使うからと言って安全ではありません。

DoS攻撃

DoS(Denial of Service attack)攻撃は、大量のアクセスを行う事によって特定のサーバに負荷をかけて動作を妨げる攻撃です。

DoS攻撃を受けることでサーバから思うような処理が送られず、結果としてWebサイトが表示されなかったり、提供したいサービスが提供できなかったりと言った症状がおこります。結果的に営業活動が妨害されて機会損失につながります。

さらに、多くの端末を用いて攻撃元を特定できないようにした上で行われるDoS攻撃をDDoS攻撃と呼びます。

攻撃手法における重要語句

以下は試験でもよく問われる語句です。あわせて押さえておきましょう。

| 要素 | 内容 |

| バッファオーバーフロー | バッファ(メモリ領域の一つ)を上回るデータを入力し、確保されていた領域からあふれさせることで、システム従来では予期せぬ動作を引き起こさせる。 |

| ゼロデイ攻撃 | ソフトウェアに脆弱性が判明した場合に、修正プログラムが配布される前に該当脆弱性を狙って行われる攻撃。 |

| パスワードリスト攻撃 | 他のサービスから流出したID・パスワードを用い、他のサービスに不正アクセスを試みること。IDやパスワードを使い回している場合、芋づる式に不正アクセスされてしまう。 |

| IPスプーフィング | 攻撃者が身元を隠すため、IPヘッダに含まれる送信元IPアドレスを偽装する。 |

| キャッシュポイズニング | DNSのキャッシュ情報を意図的に書き換えて、利用者を偽のサイトに誘導する。 |

| ドライブバイダウンロード | 利用者が悪意のあるサイトを訪問した際に、自動的にマルウェアをダウンロードさせる攻撃。 |

| クリックジャッキング | Webサイトのコンテンツ上に透明化したコンテンツを配置し、従来のサイトを操作するように見せかけて別の操作をさせる攻撃。 |

| クリプトジャッキング | 暗号資産を不正に取得するため、他人のコンピュータリソースを用いて暗号通過をマイニングする攻撃。 |

| ディレクトリトラバーサル | 攻撃者がパス名の指定により本来公開する意図のないページを表示させる攻撃。 |

| 第三者中継 | メールサーバが、外部ネットワークの第三者から別の第三者へメール転送を中継すること。スパムメールをばらまいてしまったり、攻撃者の踏み台になったりするリスクがある。 |

| セッションハイジャック | コンピュータ間の通信を第三者が乗っ取り、不正アクセスをする攻撃。 |

| プロンプトインジェクション | AIに対して特定の質問を繰り返し、予期せぬ学習をさせることで、チャットボットから秘密情報を引き出したり、嘘の回答を答えさせたりする攻撃。 |

| 敵対的サンプル | AIに対して誤った解答、機械学習のモデル認識を教え込み混乱を図ること。例えば猫の画像にハムスターと教え込み、誤判定させる。 |

| フィットプリンティング | 対象の脆弱性や攻撃の足掛かりを見つけるための攻撃準備。使用しているOS・ソフトウェア・ネットワークの構成・IPアドレス・ポートなどの情報を収集する。 |

攻撃手法・例題

実際に例題を解いて問題に慣れていきましょう。

問1

正しいURLを指定してインターネット上のWebサイトへアクセスしようとした利用者が,偽装されたWebサイトに接続されてしまうようになった。原因を調べたところ,ドメイン名とIPアドレスの対応付けを管理するサーバに脆弱性があり,攻撃者によって,ドメイン名とIPアドレスを対応付ける情報が書き換えられていた。このサーバが受けた攻撃はどれか。(R.6/問100)

ア:DDoS攻撃

イ:DNSキャッシュポイズニング

ウ:ソーシャルエンジニアリング

エ:ドライブバイダウンロード

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問2

IoT機器のセキュリティ対策のうち,ソーシャルエンジニアリング対策として,最も適切なものはどれか。(R.6/問73)

ア:IoT機器とサーバとの通信は,盗聴を防止するために常に暗号化通信で行う。

イ:IoT機器の脆弱性を突いた攻撃を防止するために,機器のメーカーから最新のファームウェアを入手してアップデートを行う。

ウ:IoT機器へのマルウェア感染を防止するためにマルウェア対策ソフトを導入する。

エ:IoT機器を廃棄するときは,内蔵されている記憶装置からの情報漏えいを防止するために物理的に破壊する。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問3

Webサイトなどに不正なソフトウェアを潜ませておき,PCやスマートフォンなどのWebブラウザからこのサイトにアクセスしたとき,利用者が気付かないうちにWebブラウザなどの脆弱性を突いてマルウェアを送り込む攻撃はどれか。(R.5/問58)

ア:DDoS攻撃

イ:SQLインジェクション

ウ:ドライブバイダウンロード

エ:フィッシング攻撃

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問4

攻撃対象とは別のWebサイトから盗み出すなどによって,不正に取得した大量の認証情報を流用し,標的とするWebサイトに不正に侵入を試みるものはどれか。(R.4/問95)

ア:DoS攻撃

イ:SQLインジェクション

ウ:パスワードリスト攻撃

エ:フィッシング

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問5

情報セキュリティ上の脅威であるゼロデイ攻撃の手口を説明したものはどれか。(H.30春/問87)

ア:攻撃開始から24時間以内に,攻撃対象のシステムを停止させる。

イ:潜伏期間がないウイルスによって,感染させた直後に発症させる。

ウ:ソフトウェアの脆弱性への対策が公開される前に,脆弱性を悪用する。

エ:話術や盗み聞きなどによって,他人から機密情報を直ちに入手する。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

攻撃手法・まとめ

攻撃手法はほぼ毎年問われています。攻撃名を聞かれるケースが多いですが、具体的な内容や対策方法を問う問題も散見されます。

次回は実際に不正なアクセスをどのように対策するかについて学習します。

ディスカッション

コメント一覧

まだ、コメントがありません