人的脅威とその対策[情報セキュリティマネジメント講座]

今回は情報セキュリティマネジメント試験における人的脅威とその対策について学習します。

人的脅威とその対策

セキュリティと言うと技術の面に目が移りがちですが、セキュリティの最後の砦は人です。

人による被害を防ぐための対策方法を具体的に学習していきましょう。

人的セキュリティ対策

人が最終的な砦と紹介しましたが、具体的にはどのような対策があるのでしょうか。

状況的犯罪予防

状況的犯罪予防とは、犯罪の予防方法を検討する理論です。

具体的には

- 犯行の遂行を難しくする

- 捕まった際のリスクを高める

- 犯行をすることのメリットを低下させる

- 犯行動機を減らす

- 犯行を容認しない

等が挙げられます。

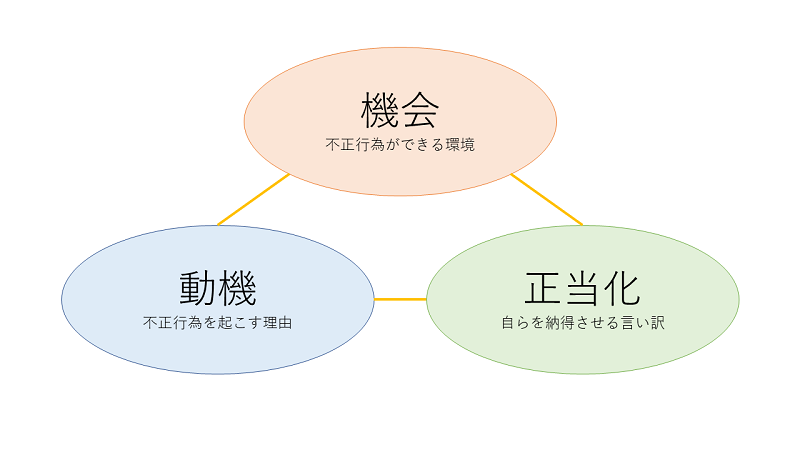

不正のトライアングル

不正のトライアングルの理論は、「機会」・「動機」・「正当化」の3つが揃った時に不正が発生すると言った理論です。

不正を防ぐためにも組織は機会と動機を低減させることが必要です。

- 機会・・・不正アクセスを行える状況。重要な情報にパスワードが設定されていなかったり、誰でもPCを利用できる状況だったり

- 動機・・・処遇面での不満や生活苦等。どんなに頑張っても人事評価が低かったり、給料が低くて生活できなかったり

- 正当化・・・自らを納得させる言い訳。自分にとっての都合の良い解釈や他人への責任転嫁、不満への報復など

パスワード管理

ブルートフォース攻撃・辞書攻撃・パスワードリスト攻撃などをはじめとするパスワードクラックに対抗するために、以下のような施策を講じます。

ロックアウトの設定

ロックアウトとは、パスワード施行が一定回数以上行われたときに該当するIDを一定期間停止する機能です。

ブルートフォース攻撃だったり、複数候補のある辞書攻撃などの対策に繋がります。

コアパスワードの設定

コアパスワードとは、使いまわしを排除し、長く複雑なパスワードを複数作るためのパスワードの共通部分です。

複数のシステムでパスワードを使いまわしすると、一つのシステムからパスワードが漏れた際に芋づる式に他のシステムでも不正利用されるパスワードリスト攻撃の危険性があります。

しかし、逆にシステムごとにパスワードを大きく変えてしまっても管理が煩雑になってしまいます。

ここでコアパスワードを用いることでシステムごとにパスワードを作っていく方法です。

コアパスワードを作る例としては以下のような手順があります。

- 趣味や経歴等を決める・・・卓球部

- ローマ字にする・・・takkyubu

- 一部を大文字にする・・・taKKYubu

- 背番号を途中に挿入する・・・taK08KYubu

次に、サービスごとのパスワードの作り方です。

こちらもパターンを決めておくと便利で、ローマ字にした際の頭文字を大文字にしてパスワードの後ろにくっつけると言った規則にしておくなどが挙げられます。

- amazon・・・taK08KYubuAMA

- 楽天・・・taK08KYubuRAK

- google・・・taK08KYubuGOO

このような生成方法にすることで、コアパスワードのみを暗記してサービスごとの文字列の作り方を記録しておくことで、万が一コアパスワードのみばれた場合でも不正ログインを避けることができます。

アクセス権限の管理

情報システムやファイルに対して、利用者の権限を管理する必要があります。

利用者認証によってなりすましをされていないことを確認しつつ、それぞれの利用者に対してできること・できないことをあらかじめ決めておく必要があります。

必要最低限に絞る

アクセス権限は必要最低限のアカウントに付与することが望ましいです。

一つのアカウントに対して他の利用者IDの登録や変更・削除の権限を付与する場合、他のアカウントに同じような権限を持たせてしまうと不正利用の温床となる可能性が上がります。

そこで

- 1つのシステムでは1人に対して1つの利用者IDのみ登録する

- 退職・人事異動によって利用者IDが不要となった場合や、漏洩・盗聴などにより不正利用された場合速やかにIDを無効化する

といった策を講じます。

特権ユーザの設定

システム管理者の様に、特権的なアクセス権(管理者権限)を持つユーザを特権ユーザと呼びます。

一般ユーザとは分けて管理され、特権ユーザの場合は利用者IDの登録・削除・制御などがあります。

特権ユーザ自身も不正アクセスをする危険性があることから

- 利用者IDやPWの再利用を禁止する

- 利用者IDやPWを失念した場合の代替手段を用意する

といった対策もあわせて行う必要があります。

相互牽制

個々人で誤りを防いだり不正行為を防止したりするには客観的な相互チェックが必要不可欠です。

そのためにも職務を分離し、ダブルチェックすることが望ましいと言えるでしょう。

相互チェックが機能していない例として

- 一人が入力・操作等の権限と承認権限を有している

- そもそも業務をやりっぱなしで、承認を受けることがない

等といった状況が挙げられます。

ログの管理

情報機器の稼働状況や各システムへのアクセス状況はログを管理することで把握することができます。

ログ管理の目的としては情報システムが組織のルールに則って利用されているかだけでなく、障害や異常の検知、外部からの不正アクセスや情報漏洩の調査および原因究明にも活用できます。

取得すべきログは?

取得すべきログとしては以下のようなものが挙げられます。

- 利用者・管理者による情報システムの操作記録(アクセスの成功と失敗の記録・特権操作の記録・無許可へのアクセス)

- ファイアウォール・IDS・IPSなどの通信記録やプログラムの動作記録・システム警告及び障害

ログの保存場所は?

ログの保存場所としては、管理しやすいように一つの機器に集約し一元管理をすることが望ましいです。

ただし、ログの改ざんを行われる可能性もあるので、同期したバックアップデータを別の箇所にもう一つ用意しておくことでより確実となります。

ログの保存期間は?

ログを保存することも望ましいですが、サイズが膨大になりやすい特性の為どれくらいの期間保存するかも重要です。

半年単位、年単位と言った具合に、ストレージや事業の規模を見つつ調整する必要があります。

人的脅威とその対策・問題

実際に例題を解いて問題に慣れていきましょう。

問題

問1

不正が発生する際には”不正のトライアングル”の3要素全てが存在すると考えられている。”不正のトライアングル”の構成要素の説明として,適切なものはどれか。(H.29/春)

ア “機会”とは,情報システムなどの技術や物理的な環境,組織のルールなど,内部者による不正行為の実行を可能又は容易にする環境の存在である。

イ “情報と伝達”とは,必要な情報が識別,把握及び処理され,組織内外及び関係者相互に正しく伝えられるようにすることである。

ウ “正当化”とは,ノルマによるプレッシャなどのことである。

エ “動機”とは,良心のかしゃくを乗り越える都合の良い解釈や他人への責任転嫁など,内部者が不正行為を自ら納得させるための自分勝手な理由付けである。

問2

システム管理者による内部不正を防止する対策として,適切なものはどれか。(H.28/春)

ア システム管理者が複数の場合にも,一つの管理者IDでログインして作業を行わせる。

イ システム管理者には,特権が付与された管理者IDでログインして,特権を必要としない作業を含む全ての作業を行わせる。

ウ システム管理者の作業を本人以外の者に監視させる。

エ システム管理者の操作ログには,本人にだけアクセス権を与える。

解説(クリックで展開)

人的脅威とその対策・まとめ

今回は人的脅威とその対策について学習しました。

どのようなトラブルがあり、どのような対策があるかは午後でもよく問われるのでしっかりと押さえておきましょう

次回は技術的脅威とその対策について学習します。

ディスカッション

コメント一覧

まだ、コメントがありません