サーバサイドリクエストフォージェリ(SSRF)【情報処理安全確保支援士講座】

今回は、情報処理安全確保支援士の試験で問われるサーバサイドリクエストフォージェリ(SSRF)について解説します。

この記事のまとめ

- サーバサイドリクエストフォージェリの概要

- サーバサイドリクエストフォージェリの脆弱性

- サーバサイドリクエストフォージェリの対策

サーバサイドリクエストフォージェリ

サーバサイドリクエストフォージェリ(SSRF)は、Webサーバをはじめとする公開サーバを経由し、通常ではアクセスできない内部サーバにアクセスする攻撃です。

サーバサイドリクエストフォージェリの脆弱性

外部に公開しているサーバと内部サーバには信頼関係があるケースが多く、公開サーバからのリクエストを内部サーバが処理する構造はよくみられます。

このとき、内部サーバが公開サーバからのリクエストを確認せず、そのまま応答するとSSRFを許してしまいます。

サーバサイドリクエストフォージェリの攻撃手順

SSRFにおいては、攻撃者が脆弱性を悪用し、公開サーバを通じて内部サーバに不正なリクエストを送り付けます。

結果的に認証情報や機密情報を窃取したり、本来はアクセスできないシステムリソースにアクセスしたりが可能となります。

サーバサイドリクエストフォージェリの対策

SSRFへの対策としては、公開サーバから内部サーバへのリクエストに対し、不正な値や文字列が含まれていないかを都度確認することです。

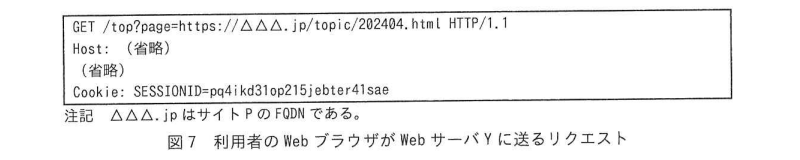

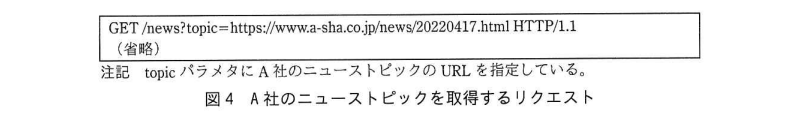

特に任意のURLをリクエストとして渡せる場合、SSRFのリスクが高まります。

サーバサイドリクエストフォージェリ・例題

実際に例題を解いて問題に慣れていきましょう。

問

攻撃者がこの機能を悪用し,http://localhost/ や社内ネットワーク上の管理APIのURLを指定することで,外部からは直接到達できない内部システムへサーバ経由で不正にアクセスさせた。

このような攻撃を何というか。(オリジナル)

ア:OSコマンドインジェクション

イ:SSRF(サーバサイドリクエストフォージェリ)

ウ:CSRF(クロスサイトリクエストフォージェリ)

エ:HTTPヘッダインジェクション

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

サーバサイドリクエストフォージェリ・まとめ

この記事のまとめ

- サーバサイドリクエストフォージェリの概要

- サーバサイドリクエストフォージェリの脆弱性

- サーバサイドリクエストフォージェリの対策

サーバサイドリクエストフォージェリは午後試験で何度か問われた攻撃手法です。具体的な攻撃の流れや対策方法は押さえておきましょう。

次回はマルウェアについて学習します。

ディスカッション

コメント一覧

まだ、コメントがありません