ISMS【情報処理安全確保支援士講座】

今回は情報処理安全確保支援士の試験で問われるISMSについて学習していきます。

ISMS

ISMSはInformation Security Management Systemの頭文字をとったものです。和訳すると情報セキュリティマネジメントとなります。

ISMSとは?

ISMSの必要性や推進にあたって必要な要素・規格・制度などを確認していきましょう。

ISMSに関する規格・制度

ISMSに関する国際規格は、ISO/27000~27007、TR27008・27010・27011などから成立していて、ISO/IECファミリーと呼ばれています。

これらの規格文書に基づいた認証制度がISMS適合性評価制度(ISMS認証制度)です。

日本においてはISO/IEC27000ファミリーの一部をJIS化しつつ、ISMS適合性評価制度を運用しています。

このISMSに関する規格や認証制度では、組織が保有しているすべての情報資産を取り巻くリスクを認識し、それに対する適切な管理策を運用することによって、十分なセキュリティを確保・維持することを主な目的としています。

ISO/IEC 27001:2013(JIS Q 27001:2014)の概要

ISO/IEC 27001(情報セキュリティマネジメントシステム-要求事項)は、組織がISMSを確立・実施・維持し、継続的に改善するための要求事項について規定されています。

また、情報セキュリティにおけるリスクアセスメントおよびリスク対応を行うための要求事項についても規定されています。

ISO/IEC 27001:2013(JIS Q 27001:2014)の構成は以下のようになっています。

- 序文

- 運用範囲

- 引用規格

- 用語及び定義

- 組織の状況

- リーダーシップ

- 計画

- 支援

- 運用

- パフォーマンス評価

- 改善

2008年に規格が見直しが開始され、2013年には改定されたことで、0~3にはISMSの概要や適宜が、4~10にはISMS認証に必須となる要求事項が記載されています。

ISO/IEC 27002:2013(JIS Q 27002:2014)の概要

ISO/IEC 27002(情報セキュリティ管理策の実践のための規範)では、組織がISMSを実践するための規範となる文書となっており、「5 情報セキュリティのための方針群」から「18 順守」までの14カテゴリについて必要な管理策が示されています。

ISO/IEC 27002の管理策は階層構造となっており、最下層に定義されている項目は2022年時点で114個あります。

また、ISO/IEC 27002の目的及び管理策は、ISO/IEC27001の付随書Aの目的及び管理策と完全に対応しており、ISO/IEC 27002は努力義務であるのに対して、ISO/IEC 27001は必須事項です。

ISO/IEC 27002(JIS Q 27002)の構成は以下の通りです。

- 情報セキュリティのための方針群

- 情報セキュリティのための組織

- 人的資源のセキュリティ

- 資産の管理

- アクセス制御

- 暗号

- 物理的及び環境的セキュリティ

- 運用のセキュリティ

- 通信のセキュリティ

- システムの取得,開発及び保守

- 供給者関係

- 情報セキュリティインシデント管理

- 事業継続マネジメントにおける情報セキュリティの側面

- 順守

ISMS適合性評価制度の概要

日本においては、ISMS適合性評価制度が2001年4月から開始されました。

開始後1年間は試用運用期間として、真正可能な業種が情報処理サービス業のみでしたが、2002年4月から制限が取り払われ本格的な運用が開始されました。

また、2006年にはISO/IEC27001・ISO/IEC27002のJIS化に伴って国際的な制度に移行しました。

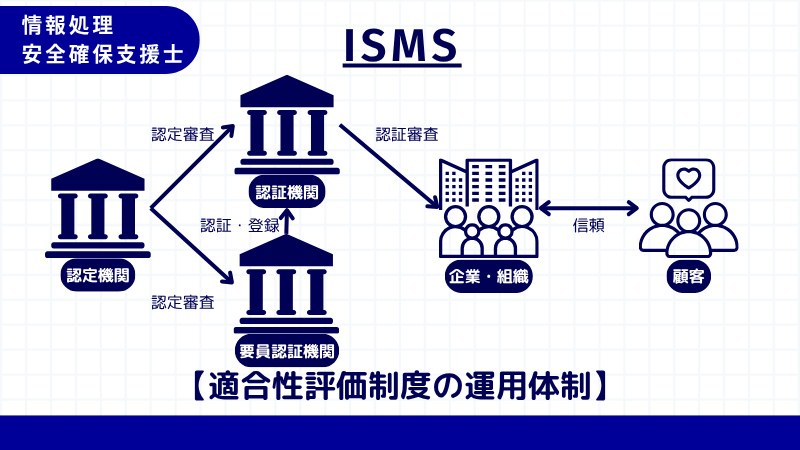

ISMS適合性評価制度は、一般財団法人情報マネジメントシステム認定センター(ISMS-AC)が主管しており、組織のISMSがJIS Q 27001に適合しているかどうかについてはISMS-ACから認定を受けた認証機関が行います。

出典:情報セキュリティマネジメントシステム(ISMS)適合性評価制度の概要

また、審査員に関する資格の付与についてはISMS-ACから認定を受けた要因認証機関が行います。

ISMS適合性評価制度における審査の流れは以下の通りです。

| フェーズ | ステージ | 詳細 |

| 認証前 | 予備審査(任意) | 本審査に進めるかどうかを事業者の希望に応じて、簡単に審査します。何度でも実施可能です。 |

| Stage1(文書審査) | 組織図・情報セキュリティポリシ・適用宣言書・リスクアセスメントの実施状況などを提出書類から審査します。 | |

| Stage2(実地審査) | 審査員が審査対象組織を訪問し、書類で提出された内容と実際の運用状況に違いがないか審査します。 | |

| 認証 | ||

| 認証後 | 継続審査(サーベイランス) | 前回の審査で課題として指摘された不適合に対する是正状況などを審査します。半年~1年に1回実施します。 |

| 更新審査 | 3年に1回実施します。認証前審査と同じステップで行います。 | |

ISMS適合性評価制度は、一度認証を取得するだけでは足りず、その後もマネジメントシステムが適当に機能し続けることが求められます。

ISMS確立の手続き

ISMSの確立手続きについても確認していきましょう。

ISMS確立までの流れと主な作業内容

ISO/IEC 27001(JIS Q 27001)の要求事項に従ってISMSを確立するまでの流れは以下の通りです。

- ISMS認証取得に向けた準備

- ISMSの適用範囲及び境界の定義

- 情報セキュリティ方針の確立

- リスクアセスメントに対する取組み方の定義

- リスクの特定

- リスクの分析及び評価

- リスク対策のための選択肢の特定及び評価

- リスク対応のための管理策の決定

- 残留リスクの需要についてリスクの所有者の承認を得る

- 適用宣言書の作成

それぞれのステップにおける主な作業内容を確認しましょう。

0.ISMS認証取得に向けた準備

- ISMS承認取得に取り組むにあたり、推進する組織・体制・構成要因などについて検討し、決定する。なお、ISMS推進組織の責任者は人材や予算などの経営資源を割り当てる権限を有している必要がある。

- 構成要因はセキュリティの専門家ではなく、むしろ対象業務について経験豊富な社員が望ましい。

- 推進組織に続いて認証取得までのスケジュールについても検討・決定するとともに、審査登録機関も決定する。

1.ISMSの適用範囲及び境界の定義

- 事務の特徴・組織・所在地・情報システム・情報の種類などの観点から、ISMSを適用する範囲を明確化する。

- ISMS適合性評価制度では、特定の事業・組織・拠点などの単位で認証を取得可能。

- 適用範囲内外の境界線が明確になるよう、組織図・レイアウト図・ネットワーク構成図・システム構成図などを用いて定義する。

- 適用範囲から除外する部分については、その詳細とそれが正当である理由について、明確にする必要がある。

2.情報セキュリティ方針の確立

- トップマネジメントは、組織の情報セキュリティに関して活動の方向性や事業に関連した法令・規制・契約上のセキュリティ義務などを考慮して情報セキュリティに関して適用される要求事項を満たすための情報セキュリティ方針を確立する。

3.リスクアセスメントに対する取組み方の定義

- ISMSの要求事項や、事業上の情報セキュリティの要求事項・法令・規制などに適したリスクアセスメントの方法を特定する。

- リスクの需要可能レベルを特定し、需要基準を設定する。

4.リスクの特定

5.リスクの分析及び評価

- ステップ4で洗い出したリスクの特質を理解し、そのレベルを算定する。

- ステップ3で設定したリスクの需要基準に従って、洗い出されたリスクが受容できるか、あるいは対応が必要であるかを判断する。

6.リスク対策のための選択肢の特定及び評価

- リスク対応のための選択肢(リスクの需要・回避・移転 など)を特定して評価する。

7.リスク対応のための管理策の決定

- リスク対応情報の選択肢の実施に必要な管理策をすべて決定する。

- 決定した管理策をISO/IEC27001の附属書Aに示されている目的及び管理策と比較し、必要な管理策が見落とされていないか検証する。

- 管理策の適用によって軽減されるリスクや、一方で残留するリスクについて算出する。

- 選択した管理策をルールとして文書化する。

- 管理策の実施に伴う文書化した情報を明確化する。

| 管理策 | 文書化した情報の例 |

| ウイルス対策 | ウイルス対策ソフトのリスト・ソフトウェアの更新履歴 など |

| 情報セキュリティ委員会 | 会議の議事録 など |

| 入退室管理 | 入退室のログ・管理簿 など |

| セキュリティ教育 | 教育実施記録・参加者名簿 など |

8.残留リスクの需要についてリスクの所有者の承認を得る

- ステップ7の結果をもとに、情報セキュリティリスク対応計画を策定しつつ、残留リスクの需要についてリスク所有者の承認を得る。

9.適用宣言書の作成

- 核管理策や目的から適用宣言書を作成する。

ISMSの導入及び運用における作業内容

①管理策の実施

まずは管理策の実施を行います。対策基準、実施手順に従って管理策を実施していきます。

リスクアセスメントの結果次第では、新たな入退室管理システムを導入したり、ネットワークの構成を変更したりと、物理環境やシステム環境を大きく変更する可能性もあります。

②ISMSの浸透

適用対象者に対して、ISMSを浸透させるための方策を検討・実施していきます。

ISMS浸透のための方策の具体例として、以下のようなものが挙げられます。

- 教育の実施

- メールや掲示板、しおりなどで周知

③記録の収集

管理策の実施にともなう記録を集めて、ISMSの運用状況を確認します。

ここでの記録は、審査を受けるうえで重要な証拠となるため管理策の実施手順とあわせて文書化した情報として整理しておく必要があります。

また、不測の事態が発生した時の対応記録など、通常業務のなかで記録が残らないものは、訓練の実施などによる実施記録として残します。

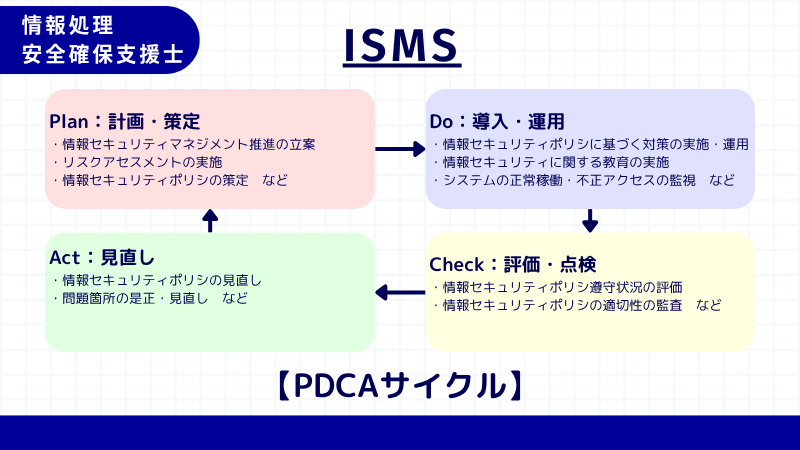

④内部監査を実施し、PDCAを回す

ISMSの運用後は、一定期間が経過した後に内部監査を実施してISMSの浸透度合いや記録の収集状態を確認します。

あわせて、マネジメントレビューを実施し、問題箇所の改善も図っていきます。

ISMSを実施することで業務に支障が発生したり、現場からのクレームが出たりした場合に備えて、ヒアリングによる調査も重要です。

結果として、管理策や実施手順に問題があれば、その箇所を修正します。運用方法や記録の収集方法に問題があればそちらもあわせて修正し、継続的に実施する必要があります。

ISMS・例題

実際に例題を解いて問題に慣れていきましょう。

問1

JIS Q 27001:2006における情報システムのリスクとその評価に関する記述のうち,適切なものはどれか。(H.24春/問6)

ア:脅威とは,脆弱性が顕在化する源のことであり,情報システムに組み込まれた技術的管理策によって脅威のレベルと発生の可能性が決まる。

イ:脆弱性とは,情報システムに対して悪い影響を与える要因のことであり,自然災害,システム障害,人為的過失及び不正行為に大別される。

ウ:リスクの特定では,脅威が管理策の脆弱性に付け込むことによって情報資産に与える影響を特定する。

エ:リスク評価では,リスク回避とリスク低減の二つに評価を分類し,リスクの大きさを判断して対策を決める。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問2

ISMSにおいて定義することが求められている情報セキュリティ基本方針に関する記述のうち,適切なものはどれか。(AP H.25秋/問40)

ア:重要な基本方針を定めた機密文書であり,社内の関係者以外の目に触れないようにする。

イ:情報セキュリティの基本方針を述べたものであり,ビジネス環境や技術が変化しても変更してはならない。

ウ:情報セキュリティのための経営陣の方向性及び支持を規定する。

エ:特定のシステムについてリスク分析を行い,そのセキュリティ対策とシステム運用の詳細を記述する。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問3

ISMSにおけるリスク分析手法の一つである”詳細リスク分析”で行う作業はどれか。(H.23秋/問25)

ア:情報セキュリティポリシの作成

イ:セーフガードの選択

ウ:リスクの評価

エ:リスクの容認

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

ISMS・まとめ

今回はISMSについて学習しました。

ISMSの役割や、確立の手順を押さえておきましょう。

次回はTCP/IPについて学習します。

ディスカッション

コメント一覧

まだ、コメントがありません