情報セキュリティの基礎(CIA)【情報処理安全確保支援士講座】

今回は情報処理安全確保支援士の試験で問われるセキュリティの基礎(CIA)について学習します。

情報セキュリティの基礎

まずは、情報セキュリティの特性・機能について確認しましょう。

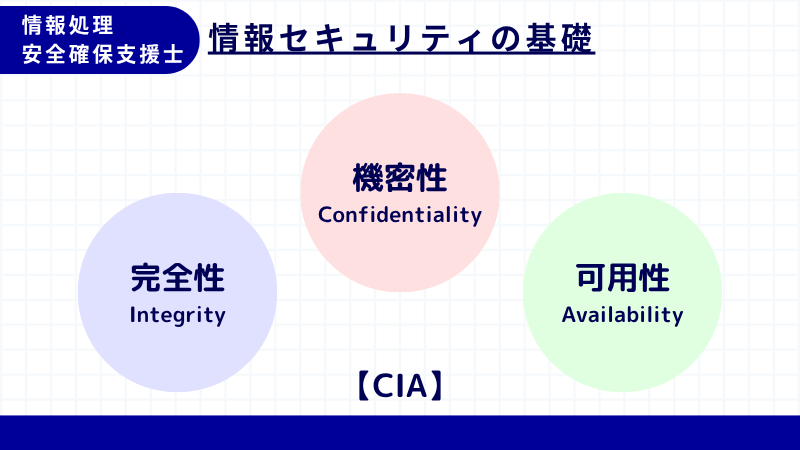

情報セキュリティの3つの特性(CIA)

情報セキュリティを学ぶ上で、主な特性として機密性(Confidentiality)・完全性(Integrity)・可用性(Availability)が挙げられます。

それぞれの特性について学習していきましょう。

機密性(Confidentiality)

機密性は、ある情報資産へのアクセスを許可された者に限定するといった特性です。

情報システムやネットワークにおける機密性は、アクセス制御・認証・暗号化などの技術を活用して実現します。

また、権限者や無権限者は人に限定されません。

権限者・無権限者の対象はコンピュータ内で実行されるプログラムや、ネットワーク上を動き回っているクローラ、悪意を持ったコンピュータウイルスなど様々です。

これらのアクセスも適切に実行されるように制御する必要があります。

完全性(Integrity)

完全性は、データの正当性・正確性・網羅性・一貫性を維持する特性です。

例えば、あるデータが発生してから処理されるまでに行われる過程(入力・編集・送信・出力・削除など)において、改ざんや欠落がない状態を保つことです。

完全性が確保されていないシステムの場合、処理結果が異常になり、矛盾や不整合が発生します。

したがって、情報システムにおいて完全性の確保も必要です。

完全性を確保するためには、データのチェック機能や改ざん検知策などをシステムに組み込んでおく必要があります。

具体的な技術としては、ハッシュ関数・ディジタル署名などが挙げられます。

可用性(Availability)

可用性は、情報システムを必要なときにいつでも正常なサービスとして利用できる状態を保つことです。

頻繁にシステムやサーバがダウンしてしまうと、ユーザからの不満も高まります。

したがって、機密性や完全性だけでなく、可用性も非常に重要です。

可用性を確保するための仕組みとしては、ネットワークやシステムの二重化・システムリソース(メモリ・CPU・記憶容量)の確保・データのバックアップなどが挙げられます。

情報セキュリティの付加特性

CIAに加え、真正性・責任追跡性・否認防止性・信頼性といった特性が挙げられることもあります。

真正性

真正性は、プロセス・システム・情報などが正しい手順で行われているかを確実にするといった特性です。

例えば、機密性とも関連しますが、正当な権限を持たないものが正規の利用者になりすまして情報資産にアクセスできないように、確実に本人であることを識別・認証することで真正性が確保されます。

責任追跡性

責任追跡性は、利用者やプロセスが行った動作について、その動作内容を後から追跡できるといった特性です。

情報資産をいつだれが使ったか、建物や部屋への入室記録、情報システムやネットワークへのアクセス状況や動作状況に関するログなどを確実に取得することで、責任追跡性が確保されます。

否認防止性

否認防止性は、ある事象が起こったときに後から否認されないように証明するといった特性です。

ミスをしたのが誰か、意図的に不正を行ったのが誰かを明確にし、本人に否認されないようにすることで、責任追及をできるようにします。

信頼性

信頼性は、情報システムにおいて実行された操作や処理の結果に矛盾を起こさないようにする特性です。

電卓で1+1を打った結果が3となっては信頼できません。

信頼性を上げるにはデバッグを徹底したり、保守点検をしたりする必要があります。

情報セキュリティの基礎・例題

実際に例題を解いて問題に慣れていきましょう。

問1

情報セキュリティにおける”完全性”を脅かす攻撃はどれか。(FE H.26春/問36)

ア:Webページの改ざん

イ:システム内に保管されているデータの不正コピー

ウ:システムを過負荷状態にするDoS攻撃

エ:通信内容の盗聴

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問2

情報セキュリティ監査において,可用性を確認するチェック項目はどれか。(FE H.30春/問60)

ア:外部記憶媒体の無断持出しが禁止されていること

イ:中断時間を定めたSLAの水準が保たれるように管理されていること

ウ:データ入力時のエラーチェックが適切に行われていること

エ:データベースが暗号化されていること

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問3

JIS Q 27000:2019(情報セキュリティマネジメントシステム-用語)において定義されている情報セキュリティの特性に関する記述のうち,否認防止の特性に関する記述はどれか。(AP R.3秋/問39)

ア:ある利用者があるシステムを利用したという事実が証明可能である。

イ:認可された利用者が要求したときにアクセスが可能である。

ウ:認可された利用者に対してだけ,情報を使用させる又は開示する。

エ:利用者の行動と意図した結果とが一貫性をもつ。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

情報セキュリティの基礎・まとめ

今回は情報セキュリティの基礎について学習しました。

まずはCIAについて完璧に覚えておきましょう。

次回は情報セキュリティ対策について学習します。

ディスカッション

コメント一覧

まだ、コメントがありません