不正アクセスとは[情報セキュリティマネジメント講座]

今回は情報セキュリティマネジメント試験で問われる不正アクセスについて学習します。

不正アクセス

ネットワークから機器やサーバ、システムに侵入して本来認められていない操作をすることを不正アクセスと言います。

不正アクセスを行うには情報収集を行い弱点を見つけ出し実際に侵入して・・・と言った手順を踏む必要があります。

不正アクセスの手順

不正アクセスの手順を見てみましょう。

事前調査

まずは事前調査によって侵入の糸口を見つけます。主な手法としては以下の様なものが挙げられます。

フットプリンティング

フットプリンティングとは、攻撃者がサイバー攻撃を行うにあたって事前に行う情報収集の事です。

攻撃者は攻撃対象の脆弱性やセキュリティ体制を分析し、攻撃ルートや使用するツールを決定します。

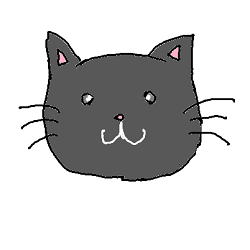

ポートスキャン

ポートスキャンとは不正アクセスを行う前に接続先のポート番号が空いているかどうかを調べる行為です。

ポートスキャンを行うためのツールをポートスキャナと呼びます。

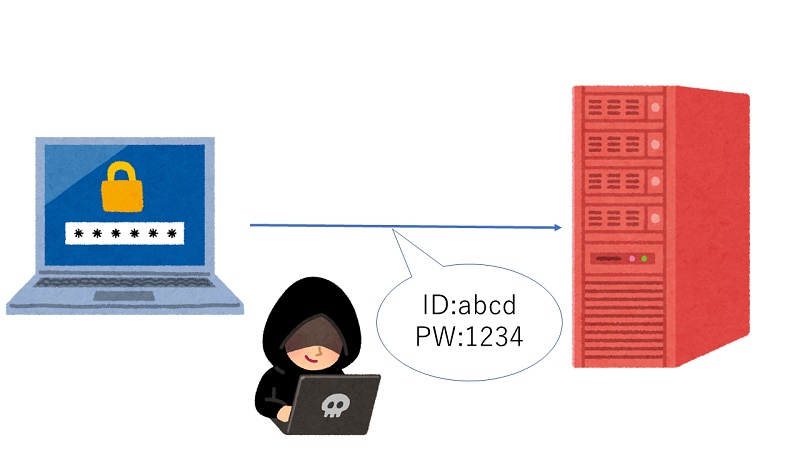

権限奪取

権限奪取とは利用者IDやパスワードを不正に入手し、アクセス権を奪取することです。

具体的な方法は以下の様なものがあります。

スニッフィング

ネットワークを流れる通信データを監視・記録する盗聴行為をスニッフィングと呼びます。

スニッフィングを行う機器やソフトウェアをスニッファと呼びます。

ウォードライビング

無防備な無線LANの機器を自動車等で移動しながら探し回る行為をウォードライビングと呼びます。

強力なアンテナを持つ無線LAN子機により電波が届き、セキュリティ設定が甘いヵ所を探し回り以下の様な攻撃を行います。

- 社内ネットワーク内にある機密情報を奪う

- インターネット接続の無断利用

- 社内ネットワーク内に流れる通信データを盗聴する

不正実行

管理者権限を取得したら不正を実行します。

具体的な行為は以下の様なものがあります。

| 盗聴 | 機密データやパスワード等、重要な情報を不正に入手します |

| 改ざん | データを一部書き換えます |

| なりすまし | 正規のユーザに見せかけてシステムに侵入したり、取引先や関係者とやり取りをしたりします |

| 不正プログラム埋め込み | ソフトウェアやシステムにマルウェアを仕組みます |

| 不正利用 | 遠隔でソフトウェアやコンピュータを操作したり、自動起動したりします |

| 踏み台 | 組織内のシステムを用いて他のシステムを攻撃します |

| 破壊 | データやプログラムを削除したり初期化して使用不可能にします |

後処理

侵入後には侵入形跡(ログ)を消去したり、裏口(バックドア)を設置したりします。

その他の盗聴手段

盗聴や事前調査の手段として以下の様なものもあります。

- テンペスト攻撃・・・コンピュータのディスプレイから発する微弱な電磁波を傍受して表示内容を入手する攻撃

- サイドチャネル攻撃・・・暗号装置が発する電磁波や熱、消費電力などのシグナルを外部から観察し、暗号を読解する攻撃

不正アクセスの対策

不正アクセスに関する対策は以下の様なものが挙げられます。

- 不要なポートを閉じる

- 不要なアプリをインストールしない(アプリが自動でポートを開ける可能性があるため)

- LANのパスワード設定をより安全な方式にする

- LANのパスワードを長くする

不正アクセス・例題

実際に例題を解いて問題に慣れていきましょう。

問題

問1

攻撃者がシステムに侵入するときにポートスキャンを行う目的はどれか。(H.28/春)

ア 事前調査の段階で,攻撃できそうなサービスがあるかどうかを調査する。

イ 権限取得の段階で,権限を奪取できそうなアカウントがあるかどうかを調査する。

ウ 不正実行の段階で,攻撃者にとって有益な利用者情報があるかどうかを調査する。

エ 後処理の段階で,システムログに攻撃の痕跡が残っていないかどうかを調査する。

問2

サイドチャネル攻撃の説明はどれか。(H.27/春)

ア 暗号アルゴリズムを実装した攻撃対象の物理デバイスから得られる物理量(処理時間や消費電流など)やエラーメッセージから,攻撃対象の機密情報を得る。

イ 企業などの機密情報を詐取するソーシャルエンジニアリングの手法の一つであり,不用意に捨てられた機密情報の印刷物をオフィスの紙ゴミから探し出す。

ウ 通信を行う2者間に割り込んで,両者が交換する情報を自分のものとすり替えることによって,気付かれることなく盗聴する。

エ データベースを利用するWebサイトに入力パラメタとしてSQL文の断片を与えることによって,データベースを改ざんする。

問3

サーバへのログイン時に用いるパスワードを不正に取得しようとする攻撃とその対策の組合せのうち,適切なものはどれか。(H.29/春)

| 辞書攻撃 | スニッフィング | ブルートフォース攻撃 | |

| ア | 推測されにくいパスワードを設定する。 | パスワードを暗号化して送信する。 | ログインの試行回数に制限を設ける。 |

| イ | 推測されにくいパスワードを設定する。 | ログインの試行回数に制限を設ける。 | パスワードを暗号化して送信する。 |

| ウ | パスワードを暗号化して送信する。 | ログインの試行回数に制限を設ける。 | 推測されにくいパスワードを設定する。 |

| エ | ログインの試行回数に制限を設ける。 | 推測されにくいパスワードを設定する。 | パスワードを暗号化して送信する。 |

ア

イ

ウ

エ

解説(クリックで展開)

不正アクセス・まとめ

今回は不正アクセスについて学習しました。

不正アクセスを成立させるためにどのような段階があって、それぞれでどのような攻撃があるのかをしっかり押さえて置きましょう。

次回はなりすましについて学習します。

ディスカッション

コメント一覧

まだ、コメントがありません