利用者認証とは[情報セキュリティマネジメント講座]

今回は情報セキュリティマネジメント試験で問われる利用者認証について学習します。

利用者認証

利用者認証はなりすましなく、確実に本人なのかどうかを確認するための方法です。

知識認証

知識認証は本人のみが知る情報によって認証する技術です。

長所は安価に導入できる点ですが、短所としては忘れた場合の手続きが煩雑な点・流出したら誰でもなりすましができてしまう点が挙げられます。

- パスワード・・・一般的に合言葉を指しますが、特にコンピュータ関連で使用する場合、特定の機能や権限を使用する際に認証を行うために入力する文字列を指します。

- PIN・・・暗証番号の事で、4以上の桁数を入力して認証します。カードそのものを持ったうえで知識としてPINを知っている必要があるのでより強固なセキュリティが実現できます。

所有物認証

所有物認証は本人のみが持つものによって認証する技術です。

長所としては盗聴などによる流出のリスクが無い点です。一方で短所としては盗まれた場合本人でなくても認証されてしまったり、複製される危険性があります。

- ICカード・・・情報の記録や演算をするために集積回路を組み込んだカードのことです。外部から不当に解析・読み取り・改変がされにくい耐タンパ性を備えているものもあります。

- トークン・・・認証を行う際に物理的な面から認証の手助けを行うデバイスです。ワンタイムパスワードなどで用いられます。

生体認証

生体認証は本人のみが持つ身体的特徴や行動的特徴によって認証する技術です。

長所としては盗難はもちろんの事、複製されたり紛失する心配が無い点ですが、短所としては認証機器の導入に費用が掛かったり、状況によっては正しい人が拒否されてしまうことです。

- 静脈パターン認証・・・手のひらに流れる欠陥のパターンで判別する。

- 虹彩認証・・・眼球の黒目部分にある虹彩の特徴で判別する。

- 声紋認証・・・声を時間と周波数の分布で判別する。

- 指紋認証・・・指紋の形状で判別する。

- 顔認証・・・輪郭の形や目と鼻の位置で判別する。

このエラーに関してですが、例えば風邪を引いていて普段と違う声のため、声紋認証が通らなかったと言ったケースや、指先を汚してしまい指紋認証できなかったと言ったケースが考えられます。

このように、本人を誤って拒否してしまう確率を本人拒否率と言い、英語でFRR(False Rejection Rate)とも呼びます。

逆に、本人ではない人を誤って受け入れてしまう確率を他人受入率と言い、英語でFAR(False Acceptance Rate)と呼びます。

その他の認証技術

その他、認証において用いられている技術を確認しましょう。

多要素認証

多要素認証はなりすましを防ぐためにいくつかの認証方法を組み合わせた技術です。

先ほど紹介したICカードであれば、所有物認証を行うだけでなくPINを打ち込ませると言った2要素での認証を行えます。

シングルサインオン

シングルサインオンはあるシステムで利用者認証ができれば、他のシステム認証せずに利用できるシステムです。

利用者の利便性が上がる一方、一度不正アクセスされると芋づる式に別のシステムも悪用されるリスクがあります。

リスクベース認証

リスクベース認証は不正アクセスを防ぐため、普段のデバイスと異なるデバイスからアクセス思考があった場合に追加で認証を行う仕組みです。

例えばGmailを普段とは異なるデバイスから利用しようとすれば、登録されている携帯電話のSMSにワンタイムパスワード届くようなシステムです。

パスワードリマインダ

パスワードリマインダとは、パスワードを忘れた場合に秘密の質問や登録してあるメールアドレスで再設定する仕組みです。

秘密の質問は自分で設定できるものもありますが、推測しやすい物も多いので注意が必要です。

- 母親の旧姓は?

- 出身小学校は?

- ペットの名前は?

等があるな!

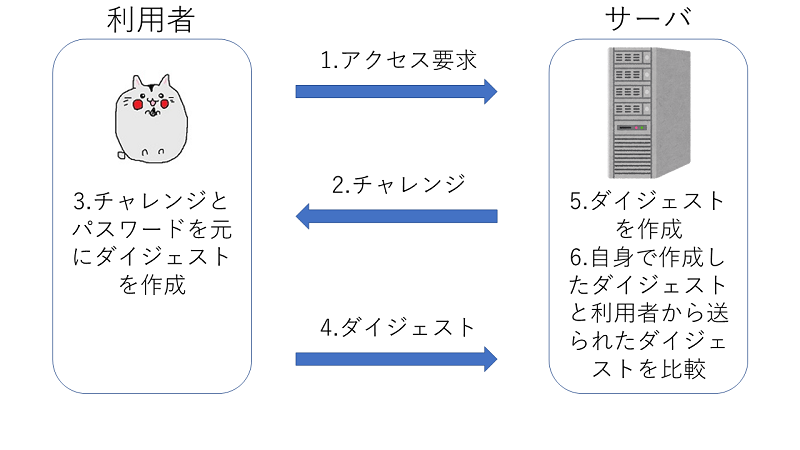

チャレンジレスポンス認証

チャレンジレスポンス認証ではネットワーク上にパスワードを流さず利用者認証を行う方法です。

内容としてはチャレンジと呼ばれる一度しか使わない乱数とハッシュ関数を用いたメッセージダイジェストを用います。

チャレンジレスポンス認証の手順は以下の通りです。

- 利用者が、サーバにアクセス要求を送る。

- サーバは、チャレンジを利用者に返信する。

- 利用者は、チャレンジとパスワードを元にハッシュ関数を用い、メッセージダイジェストを作る。

- 利用者は、メッセージダイジェストをサーバに送る。

- サーバは、利用者側と同じ方法でメッセージダイジェストを作る

- 利用者は、自身で作成したダイジェストと送られてきたダイジェストを見比べあっていれば認証が成立する。

利用者認証・例題

実際に例題を解いて問題に慣れていきましょう。

問題

問1

リスクベース認証に該当するものはどれか。(H.30/春)

ア インターネットからの全てのアクセスに対し,トークンで生成されたワンタイムパスワードで認証する。

イ インターネットバンキングでの連続する取引において,取引の都度,乱数表の指定したマス目にある英数字を入力させて認証する。

ウ 利用者のIPアドレスなどの環境を分析し,いつもと異なるネットワークからのアクセスに対して追加の認証を行う。

エ 利用者の記憶,持ち物,身体の特徴のうち,必ず二つ以上の方式を組み合わせて認証する。

問2

バイオメトリクス認証システムの判定しきい値を変化させるとき,FRR(本人拒否率)と FAR(他人受入率)との関係はどれか。(H.30/春)

ア FRRとFARは独立している。

イ FRRを減少させると,FARは減少する。

ウ FRRを減少させると,FARは増大する。

エ FRRを増大させると,FARは増大する。

問3

チャレンジレスポンス認証方式の特徴として,適切なものはどれか。(AP H.26/春)

ア SSLによって,クライアント側で固定パスワードを暗号化して送信する。

イ 端末のシリアル番号を,クライアント側で秘密鍵を使って暗号化して送信する。

ウ トークンという装置が表示する毎回異なったデータを,パスワードとして送信する。

エ 利用者が入力したパスワードと,サーバから送られてきたランダムなデータとをクライアント側で演算し,その結果を送信する。

解説(クリックで展開)

利用者認証・まとめ

今回は利用者認証について学習しました。

それぞれの認証方法の手順や、強み・弱みといった特徴を押さえておきましょう。

次回は情報セキュリティ管理におけるISMSについて学習します。

ディスカッション

コメント一覧

まだ、コメントがありません