ゼロトラスト(NIST・実現方式)【情報処理安全確保支援士講座】

今回は情報処理安全確保支援士で問われるゼロトラストについて学習します。

ゼロトラスト

クラウドサービスやテレワークの普及によって、ゼロトラストと呼ばれるセキュリティモデルが注目されています。

ゼロトラストそのものの概要や、ゼロトラストの実現方式について確認していきましょう。

ゼロトラストの概要

ゼロトラスト(ゼロトラストモデル・ゼロトラストセキュリティ)は、2021年にアメリカのForrester Research社のJohn Kindervag氏によって提唱された概念モデルです。

ゼロトラストを直訳すると「何も信頼しない」となります。意味するところとしては、組織の情報システムを構成する各種機器やアプリケーション・ネットワーク・端末において、「いずれも安全でない可能性がある」といった考えに基づいてセキュリティ対策を行うことです。

ゼロトラストの考え方に対して、従来からの考え方は組織の内部ネットワークが「トラスト」で、組織外のインターネットなどは「アントラスト」であるといった考え方です。

トラストとアントラストの境界をファイアーウォールやVPN機器で隔離する従来の考え方は、境界防御モデルと呼ばれます。

境界防御モデルでは、IDCなどに設置されたオンプレミスによる情報システムが大半で、端末もユーザも大半が社内ネットワークの内側にいる時は有効です。

しかし、昨今のクラウドサービスやテレワーク環境では境界防御モデルでは対応が困難です。また、境界が万が一突破されると内部ネットワーク全体に被害が拡大する恐れがあります。

一方でゼロトラストでは、分散化が進んだ情報システム環境上なので内部感染が進みにくいといった点も注目されています。

NIST ZTAの概要

NIST(National Institute of Standards and Technology:米国国立標準技術研究所)では、ゼロトラストに基づいた企業におけるサイバーセキュリティアーキテクチャのガイド文章として、SP 800-207:Zero Trust Architecture(ZTA)を公開しました。

ZTAはサイバー攻撃によるデータ侵害を防止し、ラテラルムーブメントを制限するように設計されており、以下7つの原則・論理コンポーネント・導入する場合のアプローチやユースケースが示されています。

- すべてのデータソースと情報処理サービスをリソースとみなす

- ネットワークの場所に関係なくすべての通信が保護される

- 組織の個々のリソースへのアクセスはセッションごとに許可される

- リソースへのアクセスは動的ポリシによって決定される

- 組織が所有及び関連するすべての資産のセキュリティを監視・測定する

- すべてのリソースへの認証と認可は動的であり、アクセスが許可される前に厳密に実施される

- 資産とネットワーク及び通信の状態に関する情報を可能な限り収集し、それを用いてセキュリティの改善を図る

ゼロトラストの実現方式

ゼロトラストの実現方式としては以下の3つが挙げられます。

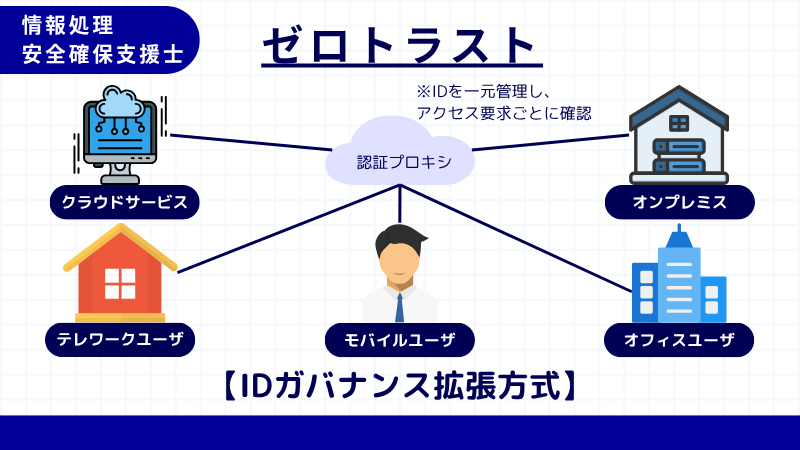

IDガバナンス拡張方式

IDガバナンス拡張方式では、クラウド上の認証プロキシがIDを一元管理します。

ユーザがデータやアプリケーションにアクセスするにあたって、認証プロキシを必ず経由させる構成としてアクセス要求があるたびにIDや端末の状態を確認します。

なお、ユーザ認証・シングルサインオン・ID管理・ID連携などの機能をクラウド上で提供するサービスをIDaaS(Identity as a Service)と呼びます。

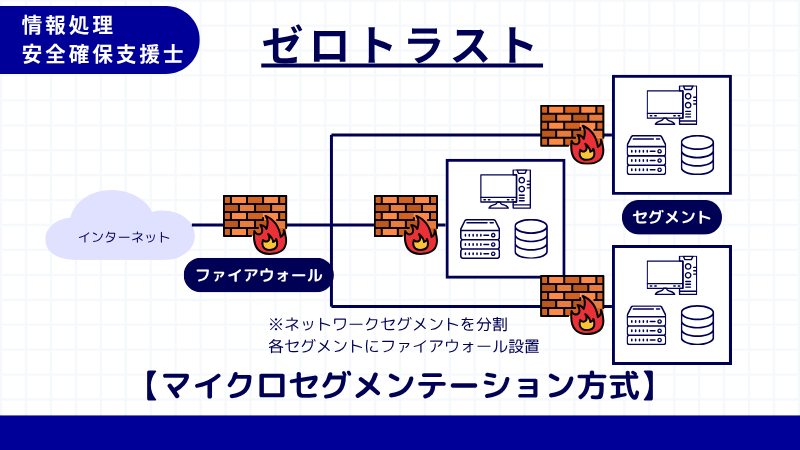

マイクロセグメンテーション方式

マイクロセグメンテーション方式では、サービスやアプリケーションごとにネットワークセグメントを小さく分割し、セグメント間の通信をファイアウォールなどで確認します。

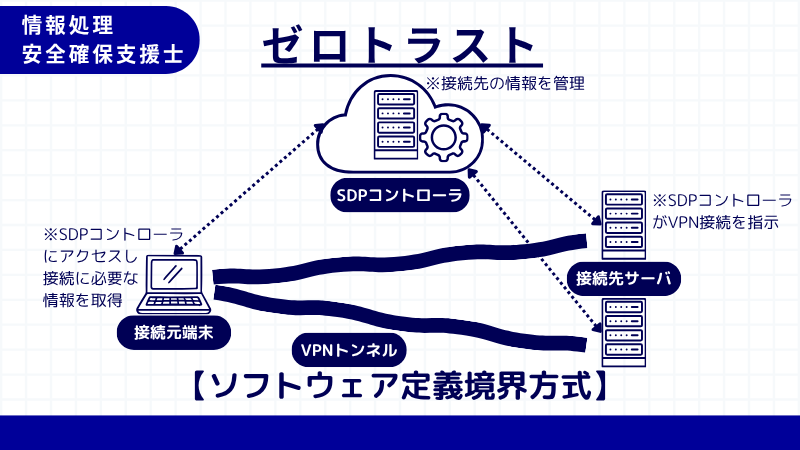

ソフトウェア定義境界(SDP)方式

ソフトウェア定義境界方式では、コントローラがネットワークレベルで接続を管理する方式です。

接続のステップとしては以下の通りです。

- 接続元のユーザがまずSDPコントローラにアクセスする

- SDPコントローラが端末の状態やユーザの認証情報を確認する

- SDPコントローラが接続に必要な情報を送り、VPNトンネルの確立を支持する

- 接続元の端末と接続先のサーバがVPNトンネルを確立する

SDPにおいては、端末とサービスなどの接続をソフトウェアで集中的に管理・制御し、アクセス制御に関する設定を動的に変更しセキュアなネットワークを実現します。

動的に接続先が決まるので、通信経路を隠蔽し、攻撃者による不正アクセスやパケット盗聴を防げます。

SDPによって実現されるゼロトラスト思考の接続方式や、ゼロトラストを実装したサービスはZTNA(Zero Trust Network Access)とも呼ばれます。

ZTNAは、米国ガードナーが提唱したコンセプトで従来のVPNに変わるセキュアな接続方式として注目されています。

ゼロトラスト・例題

実際に例題を解いて問題に慣れていきましょう。

問

ゼロトラストセキュリティの考え方に基づく設計方針として、最も適切なものはどれか。(オリジナル)

ア:社内ネットワーク内の通信は信頼できる前提とし、境界での強固な防御を優先する。

イ:ユーザや端末が一度認証された後は、再認証を省略して利便性を確保する。

ウ:ネットワーク内外を問わず、アクセスごとにユーザや端末の信頼性を継続的に検証する。

エ:業務効率を優先し、認証・認可の仕組みはアプリケーションごとに独立して設計する。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

ゼロトラスト・まとめ

ゼロトラストはクラウドサービスやテレワークの普及によって注目を浴びている概念です。

今後午前・午後いずれの試験でも問われる可能性が高いので、ポイントを押さえておきましょう。

次回はSASEについて学習します。

ディスカッション

コメント一覧

まだ、コメントがありません