マルウェアの検出手法(コンペア法・ビヘイビア法)【情報処理安全確保支援士講座】

今回は、情報処理安全確保支援士の試験で問われるマルウェアの検出手法について解説します。

この記事のまとめ

- マルウェアの検出手法

- EDRの概要

- ダークネットの概要

マルウェアの検出手法

コンピュータウイルスやマルウェアを検出する手法として、さまざまな方法があります。具体的な手法をまとめたので、まずは覚えておきましょう。

| 検出手法 | 概要 |

| コンペア法 | マルウェアの感染が疑わしい対象と、安全な環境に保管されている対象の原本を比較し、異なっていれば感染を検出する方法 |

| パターンマッチング法 | マルウェア定義ファイル(パターンファイル)を用いて、マルウェアの特徴的なコードをパターンとして合致するかどうかで抽出する方法 |

| チェックサム法 | 検出対象に対して別途マルウェアではないことを保証する情報を付加し、保証がないか無効であることで抽出する方法 |

| ヒューリスティック法 | マルウェアの取りうる動作を事前に登録し、検査対象コードに含まれる一連の動作と比較して検出する方法 |

| ビヘイビア法 | 「書き込み」「複製」「破壊」などの動作を筆頭に、感染によって起こりうる環境の変化なども含めて検知する方法 |

代表的な検出方法はパターンマッチングですが、この手法だとパターンファイルに登録されていないマルウェアは検出できません。

既知のウイルスから派生した亜種や、未知のものはヒューリスティック法やビヘイビア法が有効です。

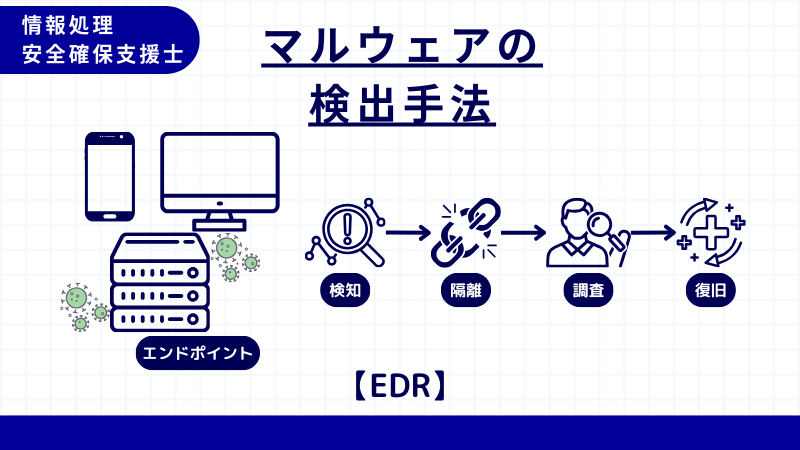

EDR

EDR(Endpoint Detecrtion & Response)は、PCやサーバなどエンドポイント環境で発生している事象を分析し、マルウェアの侵入やふるまいを検知、対処する製品技術です。

各エンドポイント環境でEDRのエージェントソフトウェアを常駐動作させます。製品によっては収集した情報を統合ログ管理システムなどのサーバに集約するケースもあります。

エンドポイント環境で記録される事象の一例は下記の通りです。

- プロセス生成

- ファイル操作

- レジストリ更新

- ネットワーク接続

EDR製品は驚異の発生を検知するだけでなく、管理サーバを通じて対象端末を隔離・遮断する防御策も実施できます。

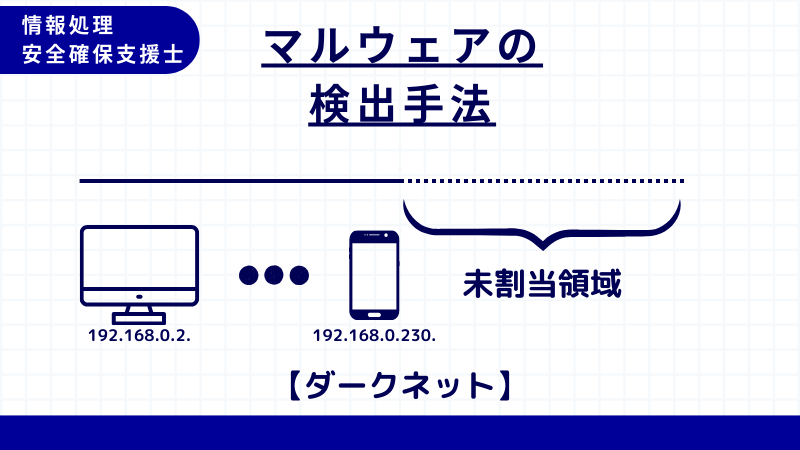

ダークネット

ダークネットは、インターネット上で到達可能でありつつ、特定のホストに割り当てられていないIPアドレス空間を指します。

通常、ダークネットに対してパケットが流れることはまずありません。しかしマルウェアにより下記のようなパケットが流れるケースがあり、それを観測しマルウェアの活動傾向を把握することが可能です。

- 感染対象を探査するパケット

- 感染対象の脆弱性を攻撃するパケット

- IPアドレスを詐称するパケット

- ネットワーク接続

マルウェアの検出手法・例題

実際に例題を解いて問題に慣れていきましょう。

問1

ア:あらかじめ特徴的なコードをパターンとして登録したマルウェア定義ファイルを用いてマルウェア検査対象と比較し,同じパターンがあればマルウェアとして検出する。

イ:マルウェアに感染していないことを保証する情報をあらかじめ検査対象に付加しておき,検査時に不整合があればマルウェアとして検出する。

ウ:マルウェアの感染が疑わしい検査対象のハッシュ値と,安全な場所に保管されている原本のハッシュ値を比較し,マルウェアとして検出する。

エ:マルウェアの感染や発病によって生じるデータ読込みの動作,書込み動作,通信などを監視して,マルウェアとして検出する。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問2

ア:インターネット上で到達可能,かつ,未使用のIPアドレス空間

イ:組織に割り当てられているIPアドレスのうち,コンピュータで使用されているIPアドレス空間

ウ:通信事業者が他の通信事業者などに貸し出す光ファイバ設備

エ:マルウェアに狙われた制御システムのネットワーク

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

マルウェアの検出手法・まとめ

この記事のまとめ

- マルウェアの検出手法

- EDRの概要

- ダークネットの概要

今回はマルウェアの検知方法について学習しました。具体的な手法や製品については試験でよく問われるので確認しておきましょう。

次回はトロイの木馬について学習します。

ディスカッション

コメント一覧

まだ、コメントがありません