標的型攻撃(BEC・水飲み場攻撃・サプライチェーン攻撃)【情報処理安全確保支援士試験】

今回は、情報処理安全確保支援士の試験で問われる標的型攻撃について解説します。

この記事のまとめ

- 標的型攻撃の概要

- 標的型攻撃の種類

- 標的型攻撃の対策

標的型攻撃

標的型攻撃は、特定の組織や団体を対象として関係者や取引先を執拗に狙う攻撃手法です。

一口に標的型攻撃と言っても、種類は多岐に渡ります。

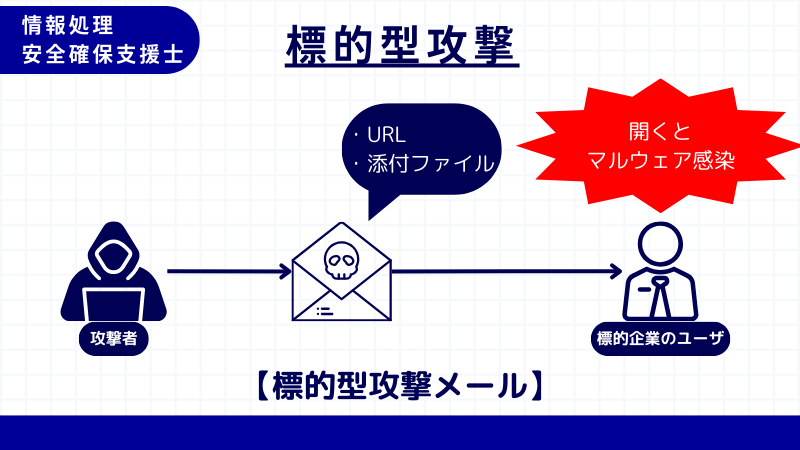

標的型攻撃メール

標的型攻撃は、一般的に下記のような特徴を持つメールを開かせてマルウェアに感染させる手法が多いです。

- 受信者や取引先に関連のあるタイトル

- 送信元が組織内の関連部門や公的機関など

- 本文の内容に沿った添付ファイルやリンク

標的型攻撃メールでは、攻撃対象を特定しておりその攻撃のために作られたマルウェアを用いられるケースが多いです。

したがって、パターンマッチングによるアンチウイルスソフトはほとんど効果がありません。

近年では、特定の組織を標的としてメール以外の手法も組み合わせた執拗な攻撃が見られます。

このような巧妙な攻撃はAPT(Advanced Persistent Threats)と呼ばれます。

標的型攻撃メール対策

- メール認証(SPF/DKIM/DMARC)強化

- 添付・URLのサンドボックス/隔離

- フィッシング対策(URLフィルタ/DNS防御)

- MFAの徹底

- メール訓練と通報手順整備

- 権限最小化

- 端末EDR導入

標的型攻撃メールは標的に合わせて巧妙なメールで添付やURLを踏ませて侵入や情報窃取を狙います。

技術対策に加え、疑わしいメールは通報して止めるなどのルール作りも効果的です。

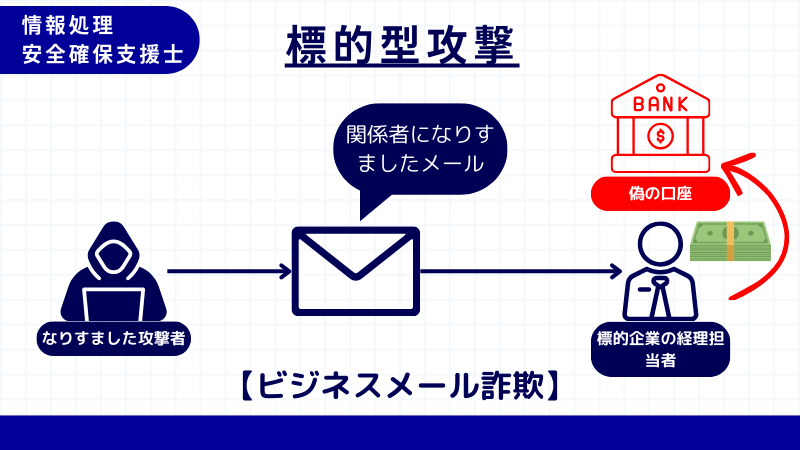

ビジネスメール詐欺

ビジネスメール詐欺(BEC:Business E-mail Compromise)は、取引先や上司を装ったメールで企業の担当者をだまし、情報を収集したり不正入金させたりする攻撃手法です。

ビジネスメール詐欺は国内でも脅威を増しており、IPAによって特設サイトも設けられており、タイプは下記2つに分けられます。

- 取引先との請求書の偽装

- 経営者等へのなりすまし

攻撃者は企業の担当者をだますため、実在するメールアドレスの一部を入れ替えたり追加削除したりする程度で、注意してみないと判断できないケースがほとんどです。

ビジネスメール詐欺はマルウェアが添付された標的型攻撃メールと比較しても技術的な判別が難しいため、あらかじめ攻撃の手口を知っておく必要があります。

ビジネスメール詐欺の対策

- 送金・口座変更は別経路で照合(折り返し電話/チャット)

- 送金の多段承認と閾値ルール

- 外部メール警告表示

- なりすましドメイン監視

- 役員・経理の重点教育

- MFAとメール転送ルール監査

ビジネスメール詐欺は権限者や取引先になりすまし、送金や情報開示を急がせるのが典型です。

メール上の指示に従わない前提で、決裁プロセスの固定化が対策になります。

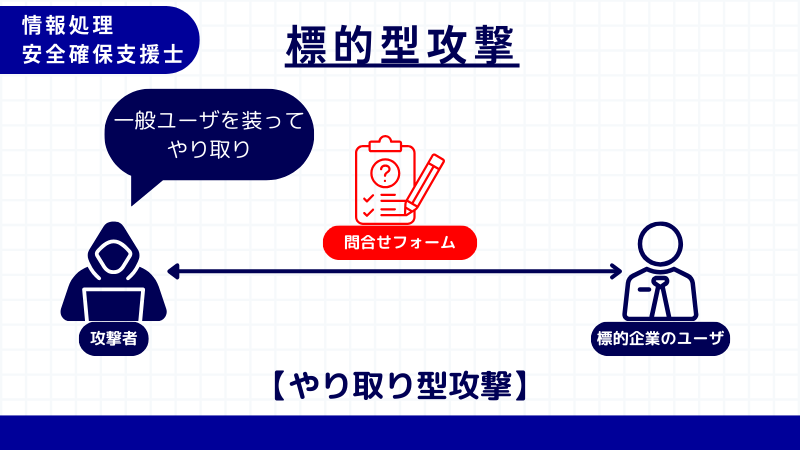

やり取り型攻撃

やり取り型攻撃とは、最初に問い合わせなど無難かつ無害なメールを送った後で、回答者と何度かやり取りをしてからマルウェア付きのメールを送り付ける手口です。

やり取りの中で「製品に興味があり大量に購入したい」「製品に不具合が出ているかた対応してほしい」など、受信者の感情に訴えかけ、巧妙にファイルを開かせようとします。

やり取り型攻撃の対策

- 既存スレッドでもURL/添付を再検査(時間差検知)

- 外部からの返信の隔離・警告

- アカウント乗っ取り対策(MFA・条件付きアクセス)

- メール転送/委任設定の監視

- 過去スレッドの機密情報共有ルール見直し

やり取り型攻撃では何度かのやり取りで信用させ、最終的にURLクリックやファイル実行へ誘導します。

スレッド中盤以降でも警戒を解かない運用とアカウント防御が重要です。

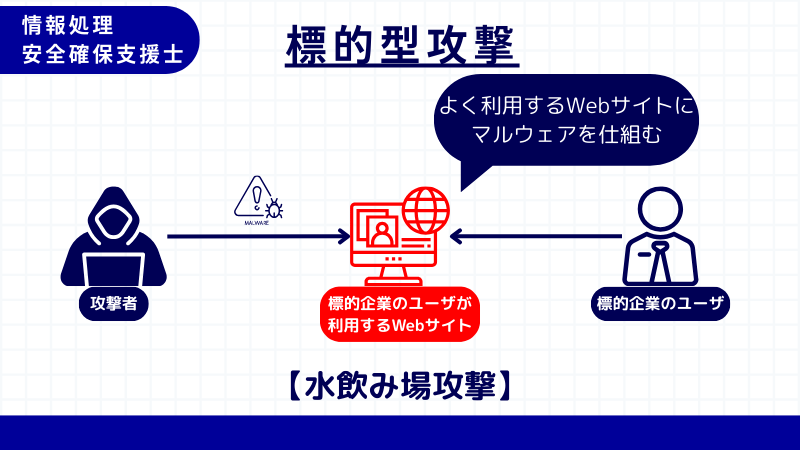

水飲み場攻撃

水飲み場攻撃は攻撃者が、ターゲットとなる組織の社員やメンバーが普段利用するWebサイト(水飲み場)を改ざんし、同組織のPCをマルウェアに感染させる手口です。

普段利用しているWebサイトそのものが改ざんされていても疑いにくく、標的型攻撃メールと比較しても防ぐのは困難です。

水飲み場攻撃の対策

- Web分離/リモートブラウザ

- 脆弱性管理(OS/ブラウザ/プラグインの迅速更新)

- 広告・スクリプト制御

- DNS/URLフィルタ

- 端末の権限最小化

- 異常通信の監視(EDR/NDR)

水飲み場攻撃では標的がよく閲覧するサイトを改ざんし、訪問しただけで感染させます。

パッチ適用とブラウザ防御で見ただけ感染を潰し,検知で早期発見します。

サンプライチェーン攻撃

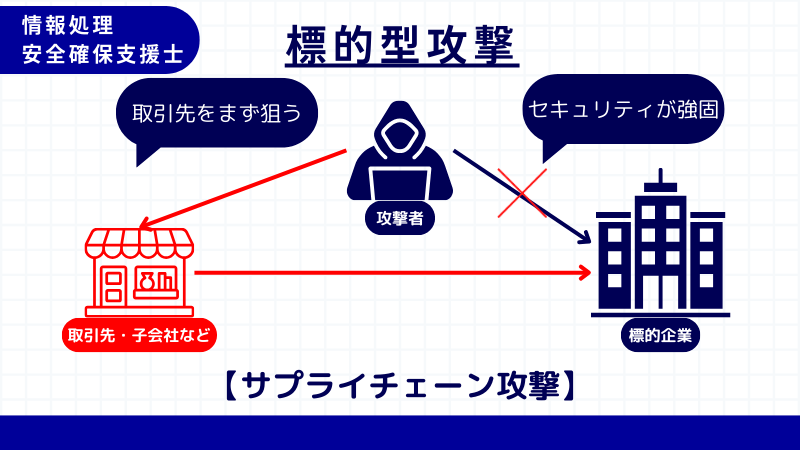

サプライチェーン攻撃は、標的としている企業の子会社や取引先にサイバー攻撃を仕掛け踏み台にしつつ、その後本体の標的企業に攻撃を仕掛ける手法です。

一般的に標的となりやすい大企業はセキュリティ対策が十分で攻撃しにくい反面、子会社や規模の小さい取引先はセキュリティ対策が遅れており脆弱性が目立つケースがあります。

子会社や取引先の脆弱性を突いて不正侵入し、グループ全体の情報収集をしビジネスメール詐欺に移行するケースも見られます。

サンプライチェーン攻撃の対策

- 取引先・委託先のセキュリティ要件化(契約/監査/報告義務)

- ソフトウェア部品表(SBOM)と依存関係管理

- 署名付き更新と更新経路の検証

- CI/CD・開発環境の防御(権限/秘密情報/コード署名鍵)

- ゼロトラスト(取引先経由のアクセス分離)

- 侵害時の連絡・遮断手順整備

サンプライチェーン攻撃は自社ではなく,取引先や製品更新・開発基盤を踏み台にして侵入されます。

入口が多様なので「調達・開発・運用」それぞれで要件と検証点を用意するのが近道です。

標的型攻撃・例題

実際に例題を解いて問題に慣れていきましょう。

問1

ア:アイコンを文書ファイルのものに偽装した上で,短いスクリプトを埋め込んだショートカットファイル(LNKファイル)を電子メールに添付して標的組織の従業員に送信する。

イ:事務連絡などのやり取りを行うことで,標的組織の従業員の気を緩めさせ,信用させた後,攻撃コードを含む実行ファイルを電子メールに添付して送信する。

ウ:標的組織の従業員が頻繁にアクセスするWebサイトに攻撃コードを埋め込み,標的組織の従業員がアクセスしたときだけ攻撃が行われるようにする。

エ:ミニブログのメッセージにおいて,ドメイン名を短縮してリンク先のURLを分かりにくくすることによって,攻撃コードを埋め込んだWebサイトに標的組織の従業員を誘導する。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問2

ア:巧妙なだましの手口を駆使し,取引先になりすまして偽の電子メールを送り,金銭をだまし取る。

イ:送信元を攻撃対象の組織のメールアドレスに詐称し,多数の実在しないメールアドレスに一度に大量の電子メールを送り,攻撃対象の組織のメールアドレスを故意にブラックリストに登録させて,利用を阻害する。

ウ:第三者からの電子メールが中継できるように設定されたメールサーバを,スパムメールの中継に悪用する。

エ:誹謗中傷メールの送信元を攻撃対象の組織のメールアドレスに詐称し,組織の社会的な信用を大きく損なわせる。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問3

ア:攻撃対象の組織が運用するWebアプリケーションの脆弱性を直接悪用し,不正アクセスを行う。

イ:攻撃対象の組織が利用している開発ツールや外部サービスを侵害し,正規の更新や配布物を通じてマルウェアを侵入させる。

ウ:電子メールに添付したマルウェアを不特定多数に送信し,利用者が開封することで感染を拡大させる。

エ:内部ネットワークから外部への通信を大量に発生させ,サービス提供を妨害する。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

標的型攻撃・まとめ

この記事のまとめ

- 標的型攻撃の概要

- 標的型攻撃の種類

- 標的型攻撃の対策

標的型攻撃は試験以前に、実業務に関連するサイバー攻撃です。具体的な対策方法を押さえるのはもちろん、実際に攻撃されたときに対処できるようにしておきましょう。

次回はEmotetについて学習します。

ディスカッション

コメント一覧

まだ、コメントがありません