トロイの木馬【情報処理安全確保支援士講座】

今回は、情報処理安全確保支援士の試験で問われるトロイの木馬について解説します。

この記事のまとめ

- トロイの木馬の概要

- トロイの木馬による被害

- トロイの木馬の対策

トロイの木馬

トロイの木馬は、一見有用に見せかけて、裏で攻撃者のバックドアとして機能したり、ユーザのパスワードを窃取したりと、不正な動作を起こすプログラムの総称です。

ギリシャ神話の「トロイア戦争」で、ギリシャ軍が兵士を隠した巨大な木馬を「戦利品」と偽ってトロイアの城内に運び込ませ、夜中に内部から兵士が出てきて城を陥落させたという故事に由来します。

トロイの木馬は感染・増殖能力はなく、仕掛けられたコンピュータ内でのみひそかに動作し続けます。

トロイの木馬による被害

バックドアとして機能するトロイの木馬(RAT:Remote Access Trojan)は、攻撃者による遠隔操作で任意のコードを実行したり、プログラムやデータのアップロード・ダウンロード・実行・削除をしたりするので大きな脅威になります。

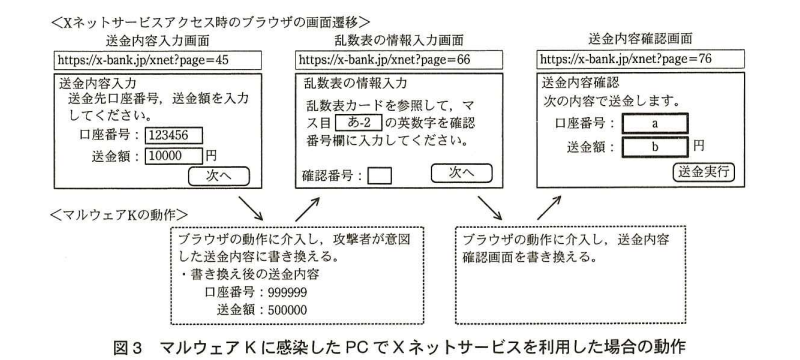

また、最近ではユーザのPCに通信を監視・改ざんするトロイの木馬型マルウェアを送り付け、不正送金をする被害も出ています。具体的な流れは下記の通りです。

- サービス利用時の通信から認証情報を窃取する

- 偽のPopupUIにてワンタイムパスワードなどの多要素認証情報を奪い取る

- ブラウザの動作に介入し、送金データを書き換える

トロイの木馬の対策

トロイの木馬対策として、マルウェア対策ソフトの導入に加えて既知の不正プログラムから算出できるハッシュ値と稼働中のプログラムのハッシュ値を比較する方法が挙げられます。

RATのように他のホストと通信を行う場合、ファイアウォール・プロキシのログから分析し対策を練ることも可能です。

万が一トロイの木馬が検出された場合、複数のプログラムに渡って改変されている可能性があります。ハードディスクを初期化しつつ、クリーンインストールによる対処が望ましいです。

トロイの木馬・例題

実際に例題を解いて問題に慣れていきましょう。

問

ア:自己増殖機能をもち,ネットワークを介して他のコンピュータへ自律的に感染を拡大する。

イ:正規のソフトウェアを装って利用者に実行させ,不正な機能を密かに実行する。

ウ:OSやアプリケーションの脆弱性を悪用し,利用者の操作なしに侵入する。

エ:電子メールの添付ファイルとして拡散し,感染後に大量のスパムメールを送信する。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

トロイの木馬・まとめ

この記事のまとめ

- トロイの木馬の概要

- トロイの木馬による被害

- トロイの木馬の対策

今回はトロイの木馬について学習しました。トロイの木馬はマルウェアの中でもメジャーなので、特徴や対策方法は覚えておきましょう。

次回はスパイウェアとモバイルコードについて学習します。

ディスカッション

コメント一覧

まだ、コメントがありません