今回は、情報処理安全確保支援士の試験で問われるDDoS攻撃について解説します。

アカリ

アカリDが2回重なってよりいかついイメージに・・・

ラク

ラク トモル

トモルちょっと何言っているか分からない

本記事のまとめ!

- DDoS攻撃の概要

- DDoS攻撃の種類

- DDoS攻撃の対策

DDoS攻撃

DDoS(Distributed Denial of Service)攻撃は、分散型サービス不能攻撃と訳されます。インターネット上にある多数の踏み台から一斉にDoS攻撃を行い、ネットワーク帯域をあふれさせます。

近年はボットネットで実行するケースが増えており、攻撃元も分散されていることから特定したり遮断したりは困難です。

DDoS攻撃の対策

DDoS攻撃の対策として、下記が挙げられます。

DDoS攻撃の対策

- 十分な帯域のネットワークを使用する

- 公開サーバや経路上のネットワーク機器の処理能力を向上させる

- 送信元アドレスが偽装されているパケットや、ブロードキャストアドレスのパケットをファイアウォールで遮断する

- 不要なICMP・UDPパケットを遮断したり、帯域制限したりする

- CDNサービスを利用する

CDN(Contents Delivery Network)とは、Webサイトの静的コンテンツをCDNサービスプロバイダが管理・運用する複数のサーバにキャッシュし、分散配置により表示速度の高速化や負荷分散を図る技術です。

どのCDNサーバに振り分けるかは、DNSで管理されておりDNSを経由したWebサイトに対するDDoS攻撃を軽減させる効果があります。

キュー

キューCDNサービスブロバイダによってはDDoS攻撃対策に特化したサービスを提供しているケースもあるで

📝【出題履歴】令和6年度春期 午後問2 DDoS攻撃対策に関する出題

【問題文】

通信回線については,DDoS攻撃で大量のトラフィックが発生すると,使えなくなる。これについては,通信回線の帯域を大きくするという方法のほか,⑤外部のサービスを利用するという方法があることが分かった。

【設問】

設問4

(1) 本文中の下線⑤について,利用する外部のサービスを20字以内で具体的に答えよ。

出題:令和6年度春期 午後問2

DDoS攻撃の亜種

DDoS攻撃には、いくつか種類があります。試験で過去に問われたり、今後問われたりすると予想される攻撃を重点的に確認しておきましょう。

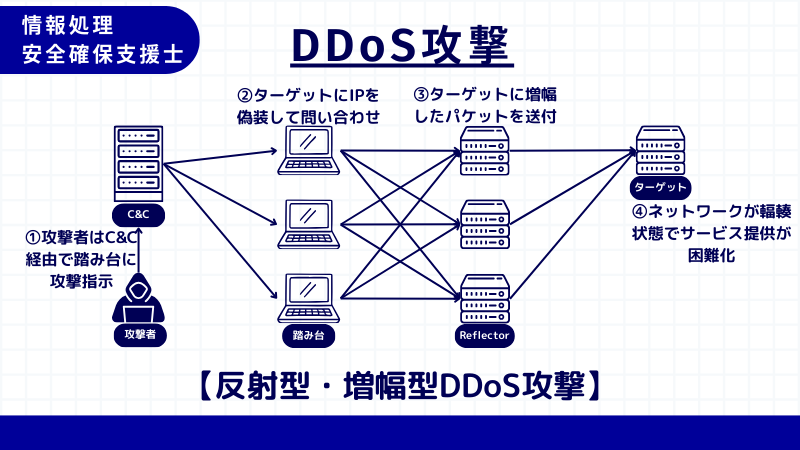

反射型・増幅型DDoS攻撃

反射型・増幅型DDoS攻撃は、TCP・UDP・ICMPなどのTCP/IPプロトコルにおいて生成されるパケットを大量に発生させてDoS攻撃を行います。

トモル

トモル前に学習したDNSリフレクション攻撃や、smurf攻撃も反射型・増幅型DDoS攻撃の一種だね

最近では、NTP(Network Time Protocol)サーバを踏み台とした攻撃も見られます。反射型・増幅型DDoS攻撃の流れを確認しておきましょう。

反射型・増幅型DDoS攻撃の流れ

- 攻撃者はC&Cサーバを経由し、ボットに感染した踏み台PCに攻撃指令を出す

- 踏み台PCは、ターゲットとなるホストのIPアドレスを送信元アドレスにセットし、NTPサーバやオープンリゾルバなどのReflectorにリクエストを送る

- 問い合わせを受けたReflectorは、ターゲットに対して増幅した応答パケットを大量に送りつける

- ターゲットサイトの上位ISPを含め、インターネット回線が輻輳状態になり正式なサービスを提供できなくなる

DDoS攻撃は事前に踏み台サイトに攻撃用のエージェントを用意する必要があります。一方で、反射型・増幅型DDoS攻撃では、TCP/IPの基本的な通信手順を悪用しているだけなので、特別な仕掛けは必要ありません。

トモル

トモル事前準備が不要だからこそ、攻撃に利用できるReflectorはネット上にたくさんあるんだね

要求パケットのサイズに対して、応答パケットのサイズが大きくなるようなReflectorほど悪用されやすい傾向です。

Advice

最近計測された攻撃では、1つの要求パケットに対して10~100倍にして応答するmonlistコマンドを悪用した手口が使われています。

反射型・増幅型DDoS攻撃の対策

- 反射型・増幅型DDoS攻撃の対象となる可能性があるサーバは極力外部に設置せず、適切なアクセス制御を実施する

- 反射型・増幅型DDoS攻撃に悪用されやすいコマンドは無効にする

- 十分な回線帯域を確保しつつ、ネットワークやサーバの構成を見直しサイト全体の再構成やチューニングを実施する

IoT関連のDDoS攻撃

IoTの脆弱性を突いて感染させ、C&Cサーバからの命令を受けてDDoS攻撃を仕掛けるマルウェアも近年見つかっています。

キュー

キューIPカメラとかに感染してDDoS攻撃を行うMiraiは有名やな

Miraiのソースコードは公開されており、現在もさまざまな亜種が登場しています。

スポンサーリンク

DDoS攻撃・例題

実際に例題を解いて問題に慣れていきましょう。

問1

UDPの性質を悪用したDDoS攻撃に該当するものはどれか。(H.30秋/問7)

ア:DNSリフレクタ攻撃

イ:SQLインジェクション攻撃

ウ:ディレクトリトラバーサル攻撃

エ:パスワードリスト攻撃

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問1の解説を表示

DNSリフレクタ攻撃(DNS amp)は、脆弱性のある公開DNSキャッシュサーバを踏み台として悪用し行われる反射型DDoS攻撃の一種です。

具体的な攻撃手順は下記の通りです。

- 攻撃者が脆弱性のある複数の公開DNSキャッシュサーバに対し、送信元IPアドレスにターゲットをセットしたDNSクエリをボットを介して発行する

- クエリを受け取ったDNSキャッシュサーバは、クエリの送信元に設定されているターゲットに対して応答パケットを一斉に送信する

- 大量の応答パケットを受け取ったターゲットやネットワークは輻輳状態となり正常なサービスを提供できなくなる

ア:DNSリフレクタ攻撃

→正解です。

イ:SQLインジェクション攻撃

→SQLインジェクション攻撃は、Webアプリケーションの入力データにデータベースへの命令文を構成するデータを入力(インジェクション)し、Webアプリケーションが想定していないSQL文を意図的に実行させる攻撃です。したがって誤りです。

ウ:ディレクトリトラバーサル攻撃

→ディレクトリトラバーサル攻撃は、入力文字列からアクセスするファイル名を組み立てるアプリケーションに対して、上位のディレクトリを意味する文字列(“../”など)を用いて、非公開ファイルにアクセスする攻撃です。したがって誤りです。

エ:パスワードリスト攻撃

→パスワードリスト攻撃は、あるサイトにで得られたIDとパスワードのリストを用いて、芋づる式に別のサイトへの不正ログインを試みる攻撃です。したがって誤りです。

したがって、「ア」が正解です。

問2

マルチベクトル型DDoS攻撃に該当するものはどれか。(R.1秋/問13)

ア:DNSリフレクタ攻撃によってDNSサービスを停止させ,複数のPCでの名前解決を妨害する。

イ:Webサイトに対して,SYN Flood攻撃とHTTP POST Flood攻撃を同時に行う。

ウ:管理者用IDのパスワードを初期設定のままで利用している複数のIoT機器を感染させ,それらのIoT機器から,WebサイトにUDP Flood攻撃を行う。

エ:ファイアウォールでのパケットの送信順序を不正に操作するパケットを複数送信することによって,ファイアウォールのCPUやメモリを枯渇させる。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問2の解説を表示

マルチベクトル型DDoS攻撃は、複数のDDoS攻撃手法を組み合わせて標的のサービス停止を狙う攻撃です。

DoS攻撃には、サーバのリソース枯渇・ネットワーク帯域の輻輳・アプリケーション層の脆弱性を突くなどさまざまな種類がありますが、マルチベクトル型DDoS攻撃では、これらを2つ以上同時に行い防御を難しくします。

ア:DNSリフレクタ攻撃によってDNSサービスを停止させ,複数のPCでの名前解決を妨害する。

→DNSアンプ攻撃の説明です。したがって誤りです。

イ:Webサイトに対して,SYN Flood攻撃とHTTP POST Flood攻撃を同時に行う。

→マルチベクトル型DDoS攻撃の例です。したがって正解です。

ウ:管理者用IDのパスワードを初期設定のままで利用している複数のIoT機器を感染させ,それらのIoT機器から,WebサイトにUDP Flood攻撃を行う。

→ボットネットを使った単体のDDoS攻撃です。したがって誤りです。

エ:ファイアウォールでのパケットの送信順序を不正に操作するパケットを複数送信することによって,ファイアウォールのCPUやメモリを枯渇させる。

→TCPのACKメッセージを悪用した、Optimistic Ack・Duplicate Ack・Partial Ackの3つの攻撃の説明です。

これより、「イ」が正解です。

問3

マルウェアMiraiの動作はどれか。(R.5秋/問6)

ア:IoT機器などで動作するWebサーバプログラムの脆弱性を悪用して感染を広げ,Webページを改ざんし,決められた日時に特定のIPアドレスに対してDDoS攻撃を行う。

イ:Webサーバプログラムの脆弱性を悪用して企業のWebページに不正なJavaScriptを挿入し,当該Webページを閲覧した利用者を不正なWebサイトへと誘導する。

ウ:ファイル共有ソフトを使っているPC内でマルウェアの実行ファイルを利用者が誤って実行すると,PC内の情報をインターネット上のWebサイトにアップロードして不特定多数の人に公開する。

エ:ランダムな宛先IPアドレスを使用してIoT機器などに感染を広げるとともに,C&Cサーバからの指令に従って標的に対してDDoS攻撃を行う。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問3の解説を表示

マルウェアのMiraiは、ネットワークカメラや家庭用ルータやスマート家電などのIoT機器に感染してボット化するマルウェアです。

Miraiは、感染した端末上でIPアドレスをランダムに検索し、標的を探します。標的のIoT機器が見つかると、工場出荷時のデフォルト値や単純なID/パスワードの組みによる辞書攻撃を行い、標的IoT端末のtelnetポートへのログインを試みます。

この動作を繰り返して、ボットネットを拡大します。Miraiが構築したボットネットは、過去に最大級の規模のDDoS攻撃を引き起こした経緯があります。

また、Miraiはソースコードが公開されており亜種も生まれています。ボットネット拡大を防ぐためには、初期設定のパスワードを変えつつTelnetなどの通信ポートを閉じることです。

ア:IoT機器などで動作するWebサーバプログラムの脆弱性を悪用して感染を広げ,Webページを改ざんし,決められた日時に特定のIPアドレスに対してDDoS攻撃を行う。

→IoT機器を攻撃対象とする部分は合っています。しかし、MiraiはIoT機器の既定認証情報(Telnet/SSHのデフォルトパスワード)を突いて感染を広げます。Webサーバの脆弱性攻撃やWebページ改ざんは行わないため、誤りです。

イ:Webサーバプログラムの脆弱性を悪用して企業のWebページに不正なJavaScriptを挿入し,当該Webページを閲覧した利用者を不正なWebサイトへと誘導する。

→ガンブラーなどのリダイレクト型マルウェアの動作です。したがって誤りです。

ウ:ファイル共有ソフトを使っているPC内でマルウェアの実行ファイルを利用者が誤って実行すると,PC内の情報をインターネット上のWebサイトにアップロードして不特定多数の人に公開する。

→情報漏えい型マルウェアの説明です。したがって誤りです。

エ:ランダムな宛先IPアドレスを使用してIoT機器などに感染を広げるとともに,C&Cサーバからの指令に従って標的に対してDDoS攻撃を行う。

マルウェアMiraiの動作です。したがって正解です。

これより、「エ」が正解です。

DDoS攻撃・まとめ

本記事のまとめ!

- DDoS攻撃の概要

- DDoS攻撃の種類

- DDoS攻撃の対策

DDoS攻撃はC&Cサーバなどを用いて複数のPCからDoS攻撃を行うため、通常のDoS攻撃と比較して防御が困難です。実際にはIoT機器などを踏み台に攻撃される事例もあり、過去問でも出題されたのでしっかりと押さえておきましょう。

次回はクロスサイトスクリプティングについて学習します。

- ベテラン講師による手厚いサポート

- モチベーションを保てるセキュリティコラムが満載!

- マンツーマン形式で個別相談もできる!

福井県産。北海道に行ったり新潟に行ったりと、雪国を旅してます。

職歴:経理4年/インフラ・アプリエンジニア9年(内4年は兼務)/ライター7年

保有資格:簿記2級/FP2級/応用情報技術者/統計検定2級/情報処理安全確保支援士(008620)/中小企業診断士(429470) など

ディスカッション

コメント一覧

まだ、コメントがありません