攻撃分析(サイバーキルチェーン・MITRE ATT&CK)【情報処理安全確保支援士講座】

今回は情報処理安全確保支援士の試験で問われる、攻撃分析について解説します。

攻撃分析

攻撃者から組織を守りには、攻撃者の攻撃手順や目的を分析し対策する必要があります。

攻撃分析のサイバーキルチェーンとMITRE ATT&Kについてそれぞれ確認しましょう。

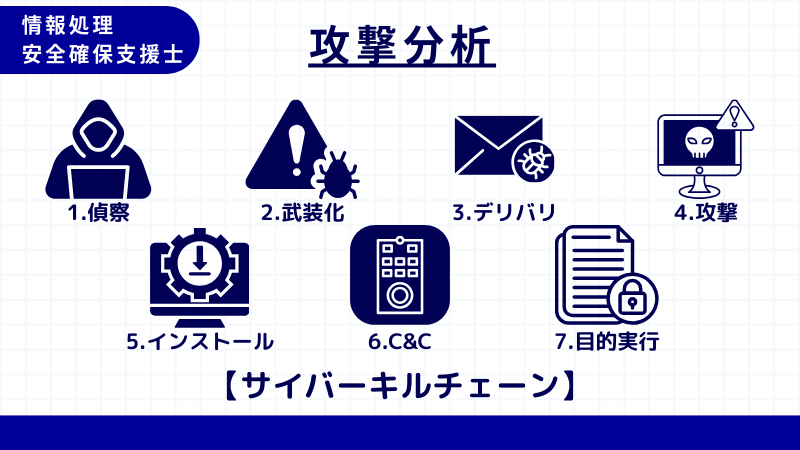

サイバーキルチェーン

サイバーキルチェーンは、攻撃者の視点から、サイバー攻撃を行うプロセスをいくつかの段階に分けたものです。

企業のセキュリティ担当者や管理者は、サイバー攻撃のプロセスを知り分析することにより、有効なセキュリティ対策につなげられます。

サイバーキルチェーンは、サイバー攻撃のプロセスを次の7段階に分けるケースが多いです。

- 偵察:標的に関する情報収集

- 武装化:攻撃のためのツールやマルウェアを作成

- デリバリ:メールやWeb経由でマルウェアを送る

- 攻撃:送り付けたマルウェアを実行する

- インストール:マルウェアの実行により感染させる

- C&C:標的とC&Cサーバの通信を確立させる

- 目的実行:機密情報や個人情報を窃取する

各フェーズに合わせ、下記のような対策が効果的です。

| フェーズ | 対策 | 具体例 |

| 3.デリバリ | 入口対策 | ・ファイアウォール ・ウイルス対策ソフト ・メールフィルタリング ・VPN など |

| 4.攻撃 5.インストール |

内部対策 | ・ログ監視 ・EDR など |

| 6.C&C | 出口対策 | ・WAF(Web Application FireWall) ・プロキシサーバー ・サンドボックス など |

MITRE ATT&CK

MITRE ATT&CKは、実世界で観測されたサイバー攻撃の戦術・手法(TTPs)を体系化し、攻撃者の行動を理解するためのフレームワークです。

攻撃者がシステムにアクセスしてから最終的な目的を達成するまでの一連のプロセスを14の戦術(Tactics)と600以上の技術(Techniques)に分類したナレッジベースで、セキュリティ対策の強化や、製品の検知能力を測る指標として広く利用されています。

14の戦術は以下の通りです。

| 戦術 | 概要 |

| Reconnaissance | 攻撃対象の情報収集 |

| Resource Development | 攻撃に必要なリソースの確保 |

| Initial Access | 初期侵入 |

| Execution | 悪意あるコードの実行 |

| Persistence | 独立したリソースの維持 |

| Privilege Escalation | 特権昇格 |

| Defense Evasion | 防御の回避 |

| Credential Access | 認証情報へのアクセス |

| Discovery | 攻撃対象環境の理解 |

| Lateral Movement | アクセス先の水平展開 |

| Collection | 攻撃対象の情報収集 |

| Command and Control | C&Cサーバとの通信 |

| Exfiltration | データの窃取・送信 |

| Impact | システムとデータの操作・中断・破壊 |

攻撃分析・例題

実際に例題を解いて問題に慣れていきましょう。

問1

ア:委託先の情報セキュリティリスクが委託元にも影響するという考え方を基にしたリスク分析のこと

イ:攻撃者がクライアントとサーバとの間の通信を中継し,あたかもクライアントとサーバが直接通信しているかのように装うことによって情報を盗聴するサイバー攻撃手法のこと

ウ:攻撃者の視点から,攻撃の手口を偵察から目的の実行までの段階に分けたもの

エ:取引データを複数の取引ごとにまとめ,それらを時系列につなげたチェーンに保存することによって取引データの改ざんを検知可能にしたもの

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問2

ア:CVSS

イ:MITRE ATT&CK

ウ:STIX/TAXII

エ:サイバーキルチェーン

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

攻撃分析・まとめ

サイバー攻撃を防ぐには、攻撃の流れや戦略を知る必要があります。

サイバーキルチェーンやMITRE ATT&CKについては、事前に概要を押さえておきましょう。

次回はポートスキャンについて学習します。

ディスカッション

コメント一覧

まだ、コメントがありません