情報セキュリティ共有の仕組み(J-CSIP・STIX)【情報処理安全確保支援士講座】

今回は情報処理安全確保支援士の試験で問われる、セキュリティを共有する仕組みについて解説します。

情報セキュリティ共有の仕組み

サイバー攻撃は日々手法を変えて試行錯誤されています。

サイバー攻撃による被害拡大を防止するためにも、共有する仕組みがあります。

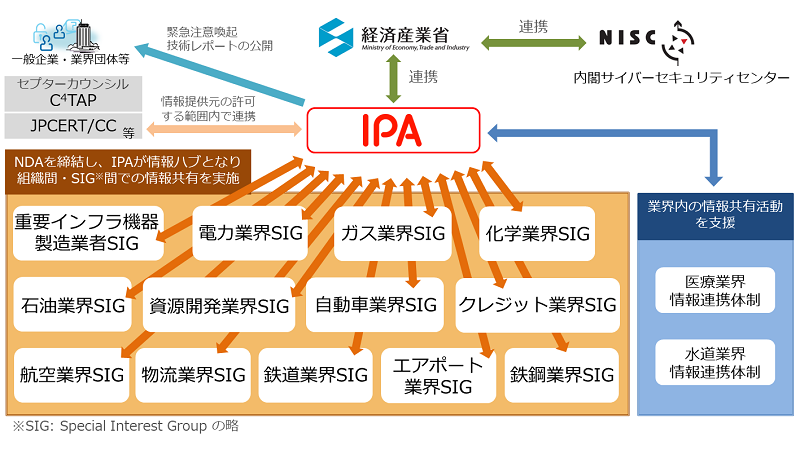

J-CSIP

独立行政法人情報推進機構(IPA)は、経済産業省の強力を経て重要インフラで利用される機器メーカーを中心に情報共有と早期対応の場として、サイバー情報共有イニシアティブ(Initiative for Cyber Security Information Sharing Partnership of Japan:J-CSIP)を2011年10月に発足しました。

J-CSIPは、各傘下組織間で秘密保持契約(NDA)を締結したうえで、検知されたサイバー攻撃の情報をIPAに集約します。

引用:サイバー情報共有イニシアティブ J-CSIP(ジェイシップ)について

その後情報提供元や機微情報の匿名化を行いつつIPAによる分析情報を付加したうえで情報を共有することで、高度なサイバー攻撃対策につなげます。

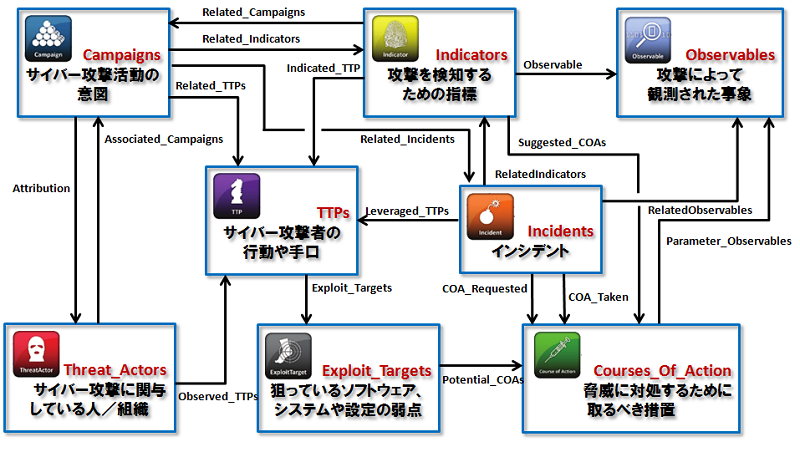

STIX

脅威情報構造化記述形式(Structured Threat Information eXpression:STIX)は、マルウェアをはじめとした各種サイバー攻撃活動に関する情報記述するための標準仕様です。

STIXは、サイバー空間における脅威や攻撃の分析・サイバー攻撃を特徴づける事象の特定・サイバー攻撃活動の管理・サイバー攻撃に関する情報共有などを目的としています。

STIXを構成する情報群は以下の8つです。

| 構成要素 | 詳細 |

| サイバー攻撃活動 | 該当するサイバー攻撃活動の意図や攻撃状況を記述します。 |

| 攻撃者 | 攻撃者のタイプ・動機・熟練度・意図・関与する人や組織について記述します。 |

| 攻撃手口 | 攻撃の意図・攻撃者の手口・攻撃者が利用するリソース・攻撃対象・攻撃フェーズを記述します。 |

| 検知指標 | 観測事象・攻撃段階のフェーズ・痕跡など、観測事象の中から検知に有効なサイバー攻撃を特徴づける指標について記述します。 |

| 観測事象 | ファイル名・ファイルサイズ・ハッシュ値・レジストリの値・稼働中のサービス・HTTPリクエストなどのサイバー攻撃によって観測された事象を記述します。 |

| インシデント | インシデントの分類・関与者・被害対象・影響・対応状況などを記述します。 |

| 対処措置 | 脅威に対する対処状況・目的・影響・費用・有効性などを記述します。 |

| 攻撃対象 | 攻撃対象の脆弱性・設定・構成などを記述します。 |

情報セキュリティ共有の仕組み・例題

実際に例題を解いて問題に慣れていきましょう。

問1

ア:サイバー攻撃対策に関する情報セキュリティ監査を参加組織間で相互に実施して,監査結果を共有する取組み

イ:参加組織がもつデータを相互にバックアップして,サイバー攻撃から保護する取組み

ウ:セキュリティ製品のサイバー攻撃に対する有効性に関する情報を参加組織が取りまとめ,その情報を活用できるように公開する取組み

エ:標的型サイバー攻撃などに関する情報を参加組織間で共有し,高度なサイバー攻撃対策につなげる取組み

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問2

ア:STIX は脅威情報の交換フォーマットではなく、攻撃検知のためのシグネチャルール(IDS ルール)を生成するための専用スクリプト言語である。

イ:STIX では「攻撃者」「攻撃手法」「インフラ」「IoC(Indicator Of Compromise)」などの要素をオブジェクトとして構造化して表現できる。

ウ:STIX は XML ベースのみで記述されるため、機械可読性は高いが JSON 形式には対応していない。

エ:STIX による脅威情報の共有は、必ず TAXII サーバを経由しなければならず、メールなど他の手段での配布は禁止されている。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

情報セキュリティ共有の仕組み・まとめ

サイバー攻撃は日々増加傾向ですが、攻撃に関する情報共有の仕組みも整備されています。具体的な取り組み内容を押さえておきましょう。

次回は攻撃分析について学習します。

ディスカッション

コメント一覧

まだ、コメントがありません